说明

主要是针对Nessus进行实践,Nessus既可以扫描web,也可以直接扫主机

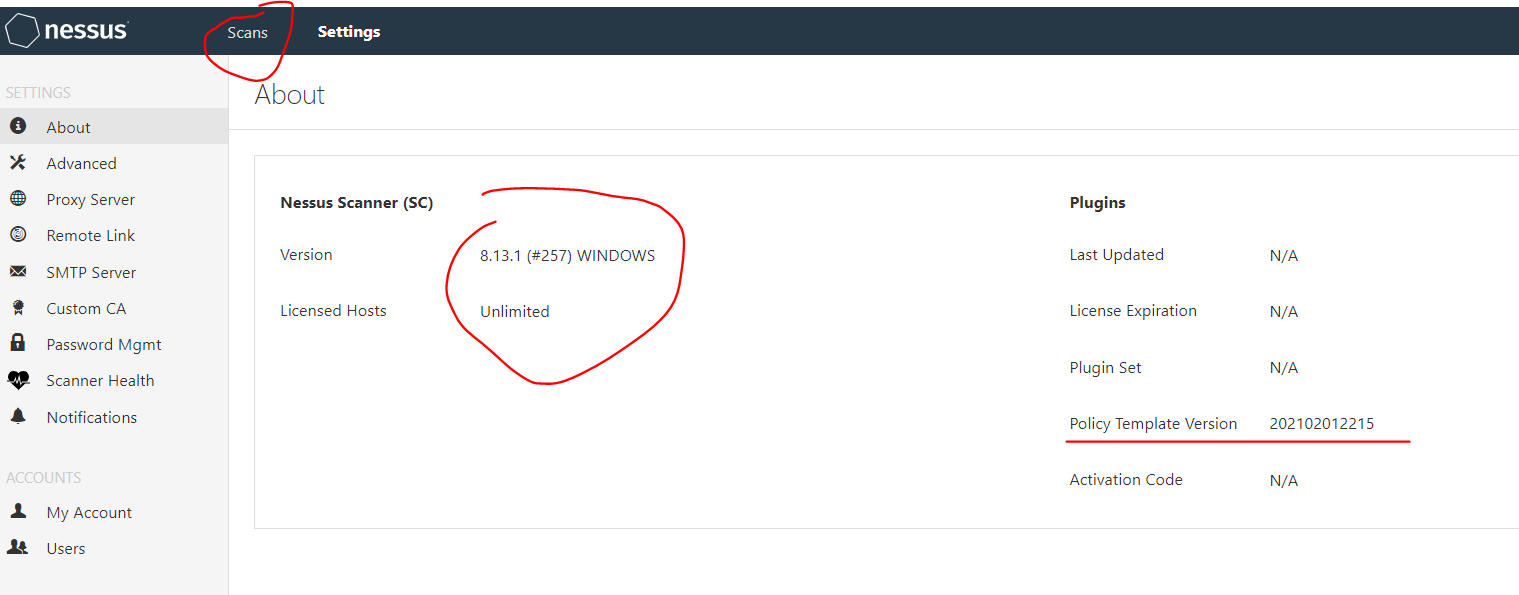

本次安装环境为win10,nessus版本为8.13.1

安装

本次安装教程主要来源于这里

使用迅雷网盘下载:

https://pan.xunlei.com/s/VMXAkJL4hXBl7V6G3rwLgl4EA1提取码: zxsk安装成功后,在浏览器(我这里谷歌打不开,换了其他浏览器)输入:

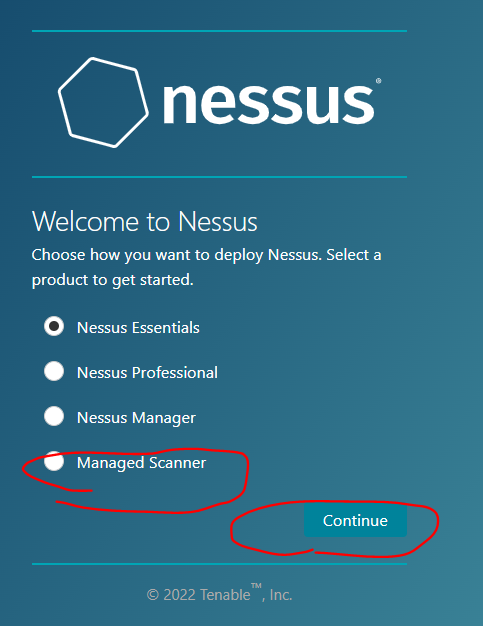

https://localhost:8834/,选择managed

- 选择Tenable.sc

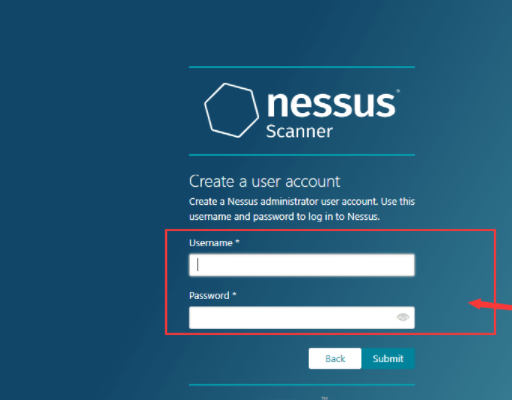

- 填写用户名和密码进行注册

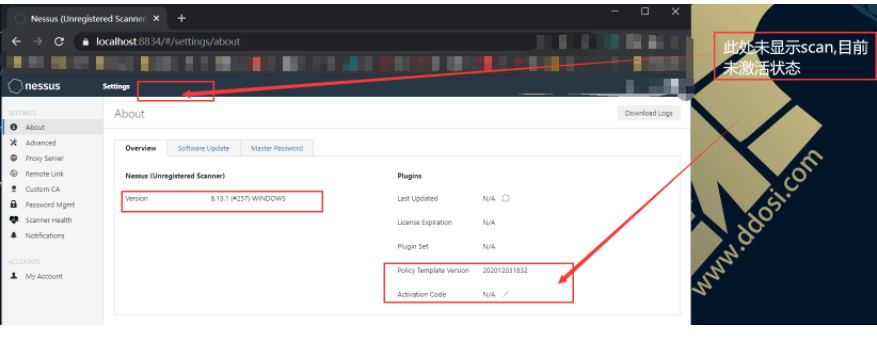

- 等待安装成功后,自带进入到:

https://localhost:8834/#/settings/about,默认是未激活,激活后页面回出现scan菜单

激活

- 管理员身份打开cmd输入如下命令{停止Tenable Nessus服务}

1 | C:\WINDOWS\system32>net stop "Tenable Nessus" |

- 输入以下两个命令(更改文件属性) ,要注意nessus的路径,替换为自己相应路径即可

1 | attrib -s -r -h "E:\app\Tenable\Nessus\nessus\plugins\*.*" |

- 如果没有 plugin_feed_info.inc 文件,自己新建一个 plugin_feed_info.inc 文件,内容如下:

1 | PLUGIN_SET = "202201111911"; |

- 然后把 plugin_feed_info.inc 复制到相应目录下再执行以上命令.

下载插件

原文中的插件无法激活,作者推荐了他的其他博文,我把下载地址拷贝了过来:

1 | 云中转网盘: |

更新nessus插件

- 输入下面的命令,更新插件。注意两个路径,一个是 nessus的安装路径,一个是插件位置的路径,

1 | "E:\app\Tenable\Nessus\nessuscli.exe" update "e:\exe\all-2.0_202201111911.tar.gz" |

- 更新成功后出现如下提示

1 | Fri Mar 4 10:42:22 2022][25076.1] Warning: Long rDNS lookup. Took 2081ms for 169.254.105.105 to DESKTOP-8MTHS2J |

- 复制配置文件到文件夹,执行

copy

1 | C:\WINDOWS\system32>copy "E:\app\Tenable\Nessus\nessus\plugins\plugin_feed_info.inc" "E:\app\Tenable\Nessus\nessus\" |

- 启动下服务

1 | C:\WINDOWS\system32>net start "Tenable Nessus" |

- 打开

https://localhost:8834/#/等待自动配置完成,如果打不开,多刷新几次

- 关闭服务

1 | net stop "Tenable Nessus" |

- 复制插件文件

1 | copy "E:\app\Tenable\Nessus\nessus\plugins\plugin_feed_info.inc" "E:\app\Tenable\Nessus\nessus\" |

- 如果提示文件不存在,就手动新建

E:\app\Tenable\Nessus\nessus\plugins\plugin_feed_info.inc内容如下

1 | PLUGIN_SET = "202201111911"; |

- 然后再次执行copy命令

1 | copy "E:\app\Tenable\Nessus\nessus\plugins\plugin_feed_info.inc" "E:\app\Tenable\Nessus\nessus\" |

- 更改文件属性

1 | attrib +s +r +h "E:\app\Tenable\Nessus\nessus\plugins\*.*" |

- 启动服务后,打开

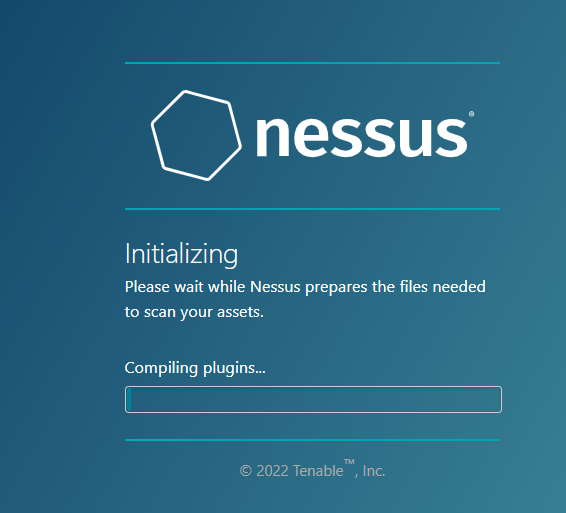

https://localhost:8834/#/后,有几秒钟初始化,然后自动进入到输入用户名和密码

- 出现如下界面,说明激活成功

实践

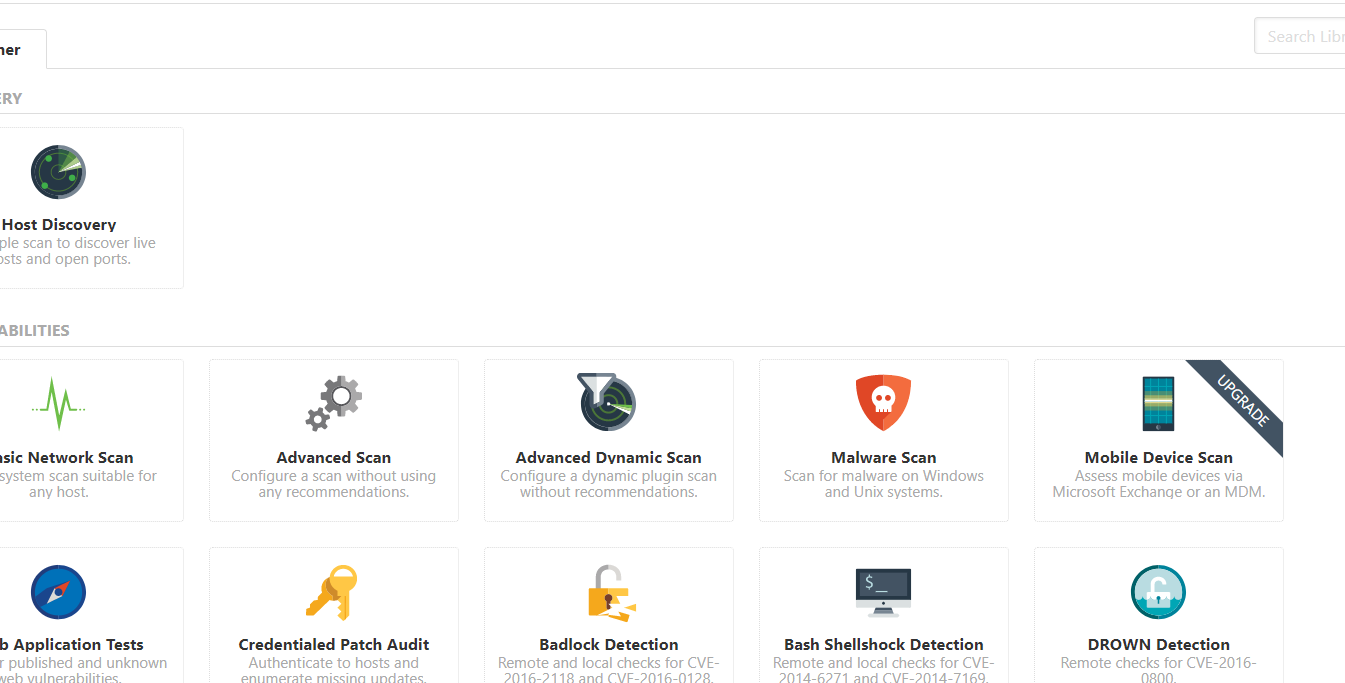

如果我们要扫描的是一个网站,我们选择Web Application Tests;

如果是要扫描一个主机的话,我们选择Advanced Scan

如果要对网络中的主机进行发现和扫描,我们选择Host Discovery

扫描网站

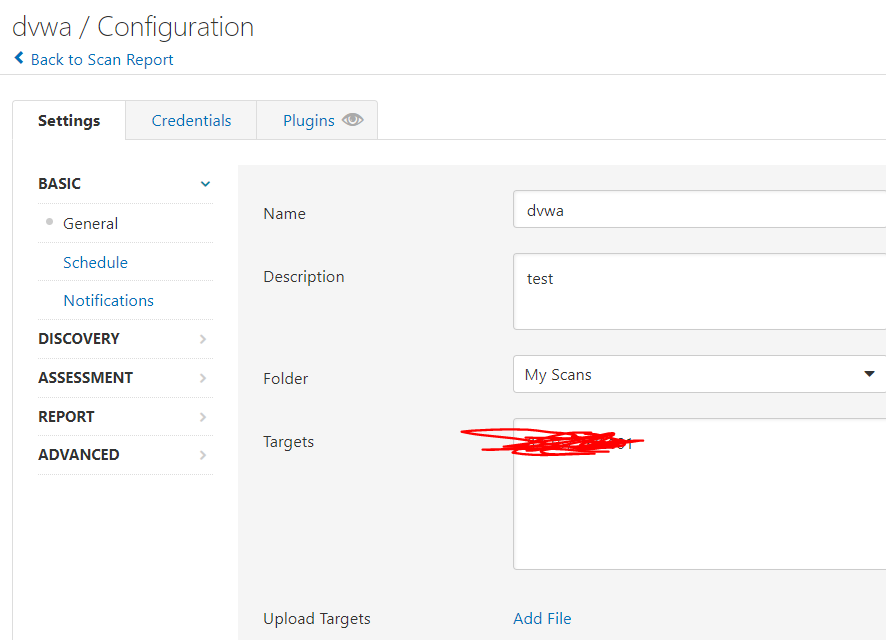

- 本次依然是我的dvwa靶场为例子,为了模拟真实场景,把httpd的文档目录直接修改为dvwa下,这样直接访问

ip:port就进入到靶场;端口也改回了80

1 | vi /etc/httpd/conf/httpd.conf |

- 新建一个扫描模板,选择Web Application Tests,settings下目标设置靶场的ip

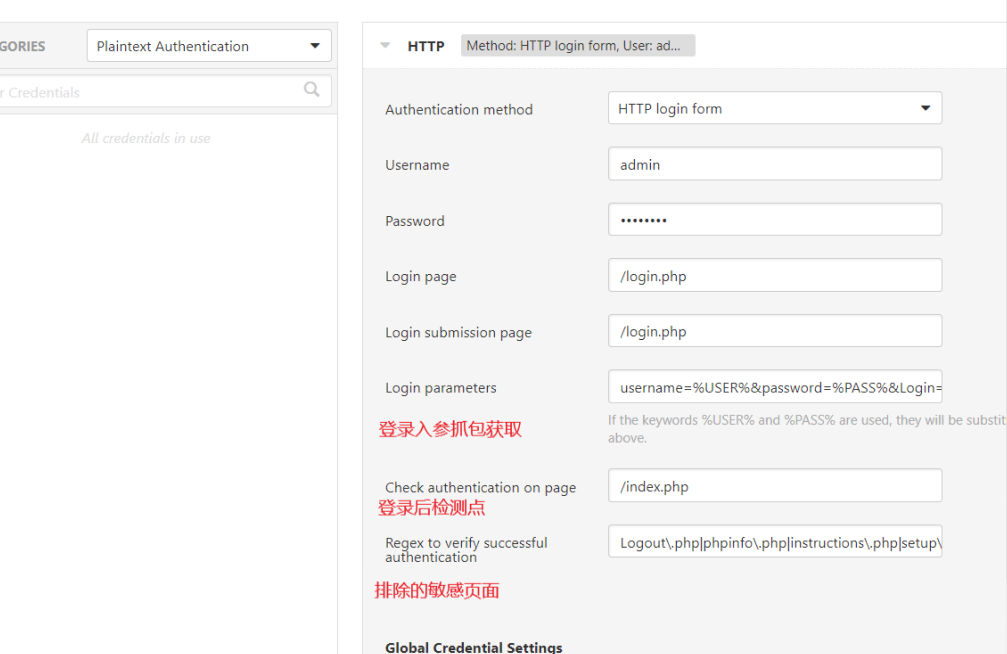

- http登录的设置

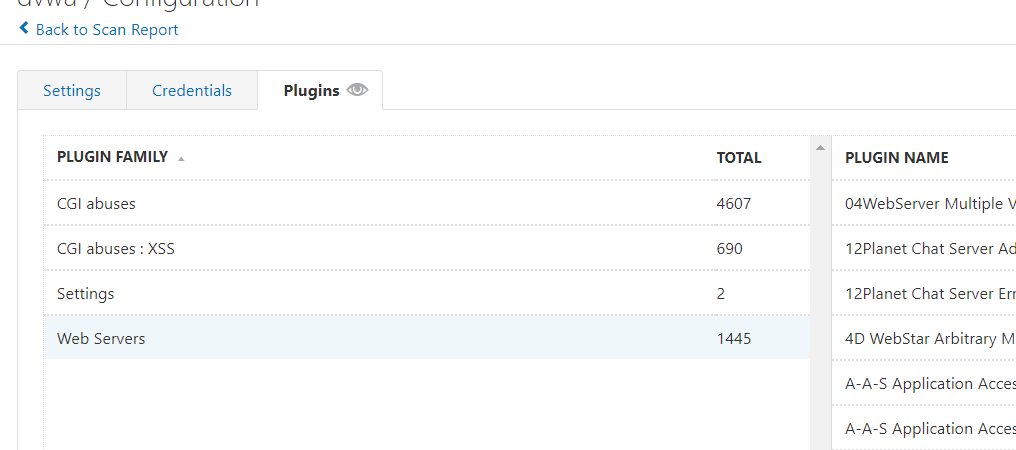

- 默认的插件如下,应该是激活问题,插件并不是很多

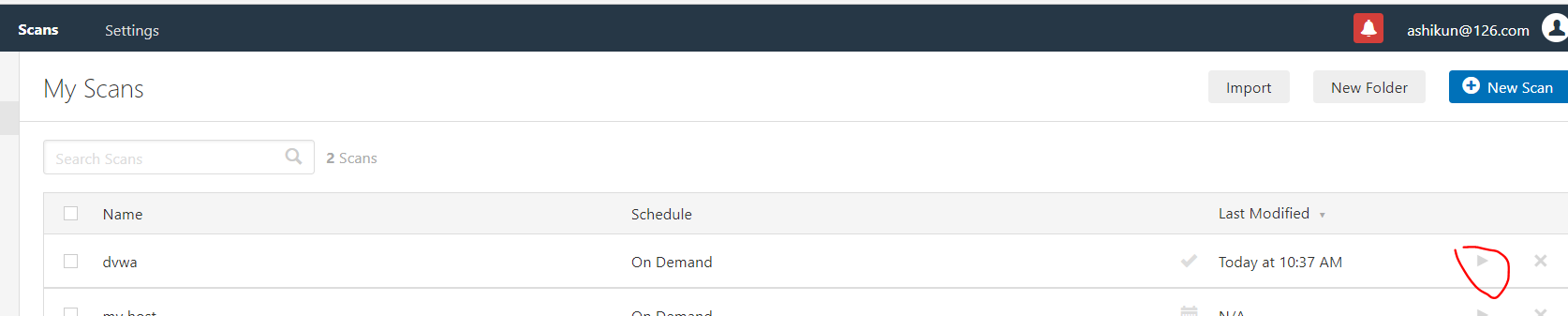

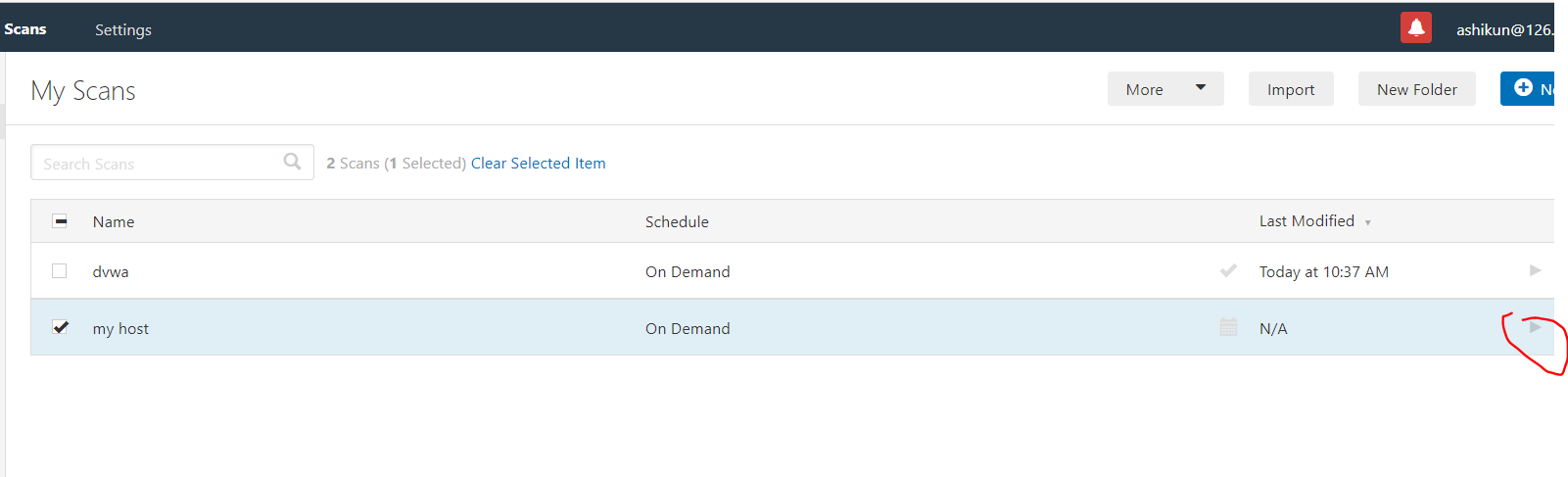

- 点击保存后,再我的扫描列表,点击启动

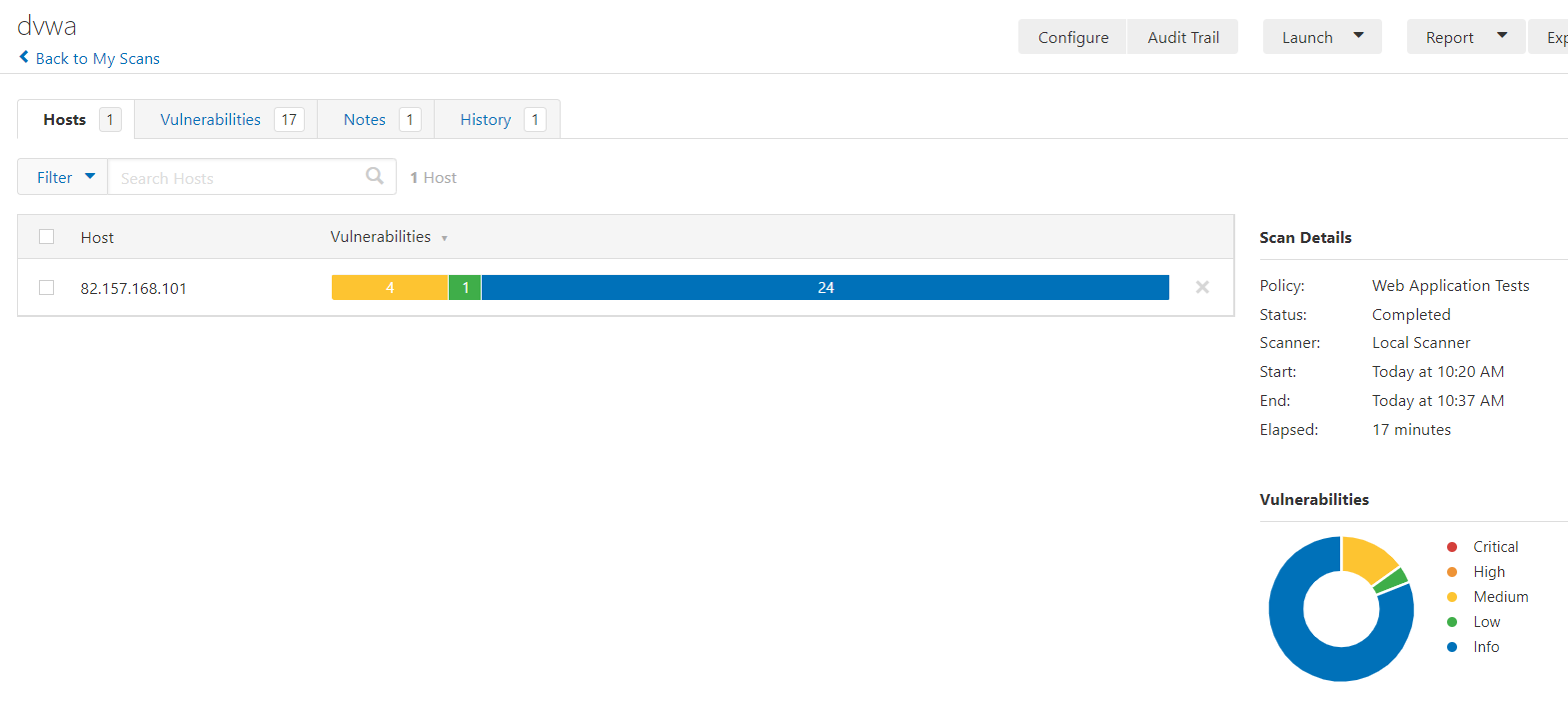

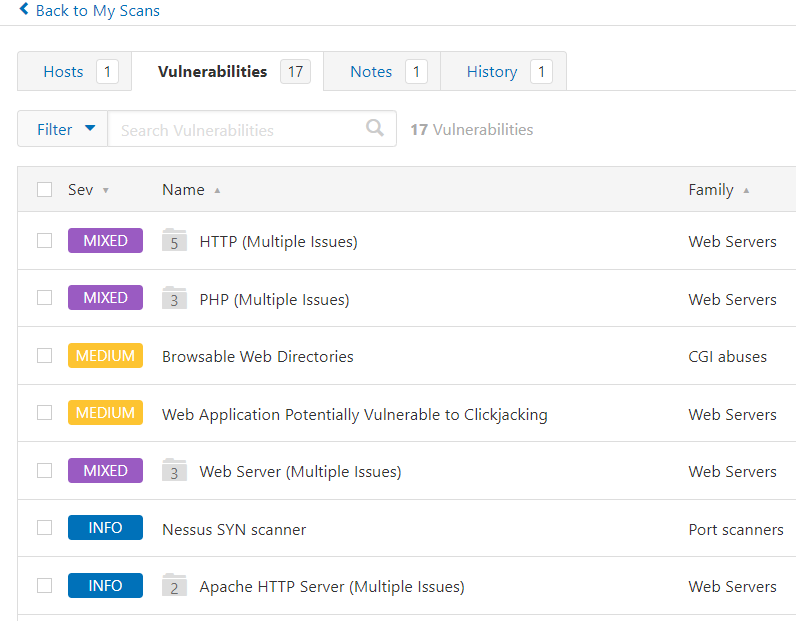

- 等待测试结果,用了17分钟,17个漏洞,其中4个中等漏洞

- 发现大部分都是配置文件漏洞

查看下载日志,发现扫描的内容的确比较简单,没有对网站本身的链接进行扫描

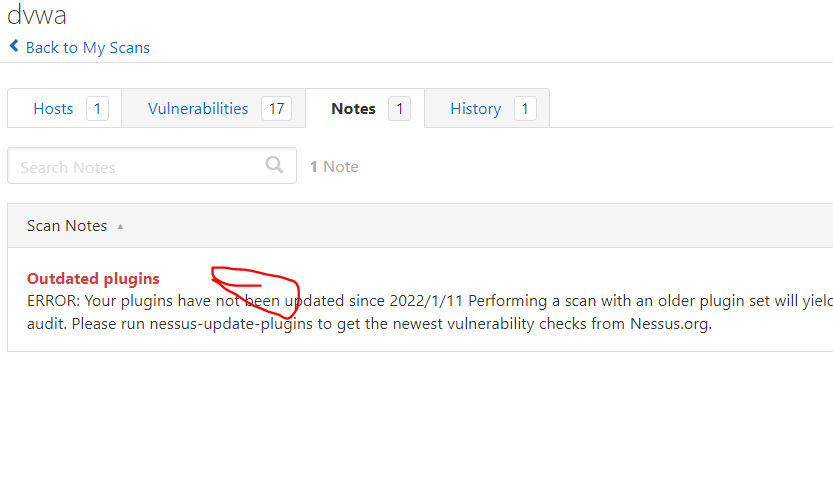

信息提示,也明确提示了插件需要更新的提示

扫描主机

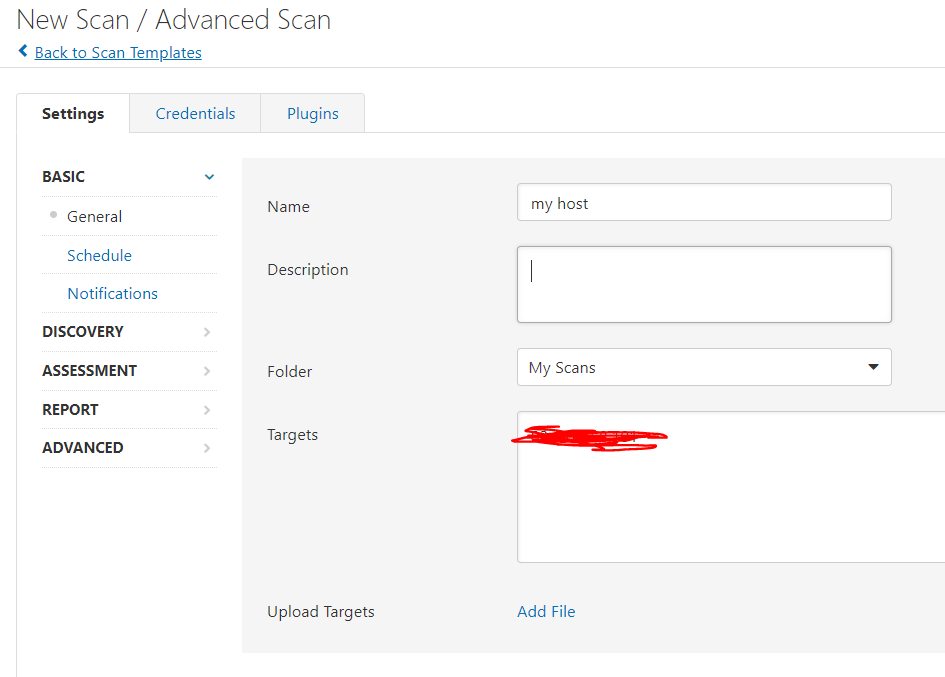

新建Advanced Scan,目标中输入主机ip

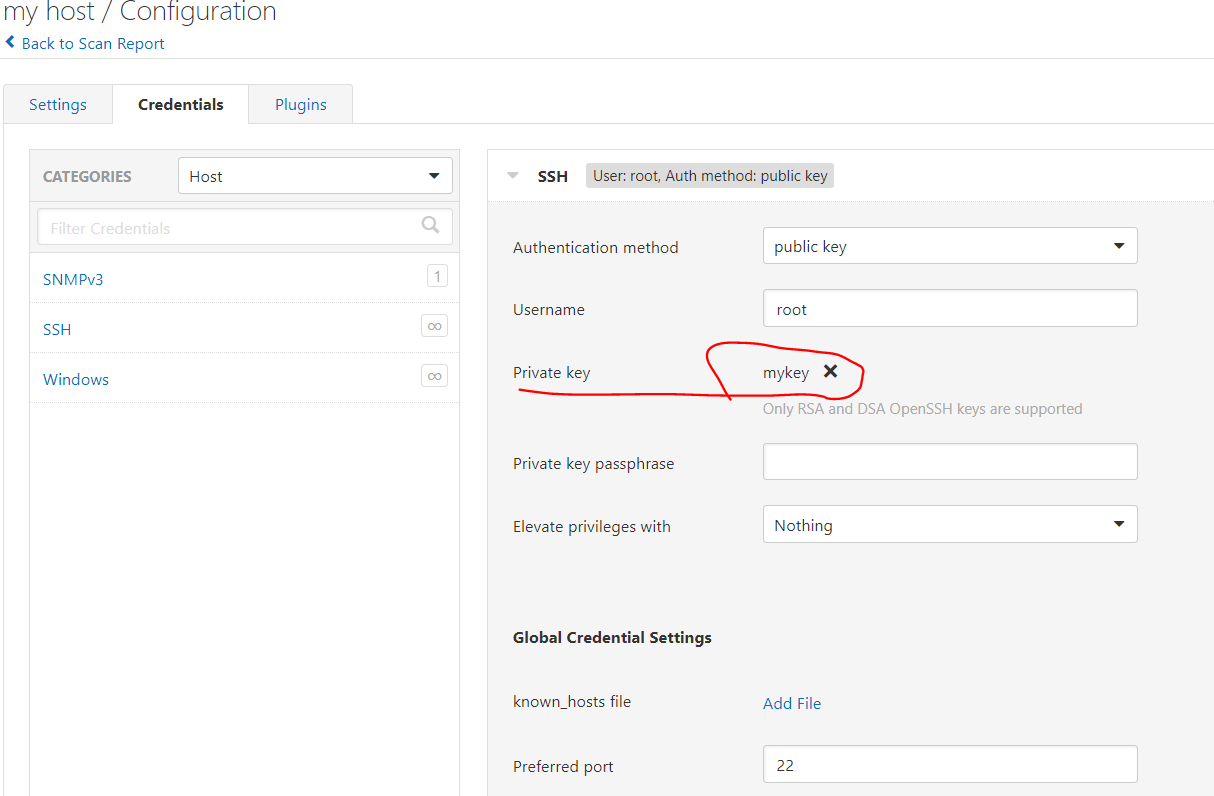

- 证书选项那里,分类里面我们选择host,ssh,填入ssh的用户名和rsa密钥

- 密钥文件(mykey)是服务器上生成的(请自行百度),生成后的文件内容参考如下:

1 | -----BEGIN RSA PRIVATE KEY----- |

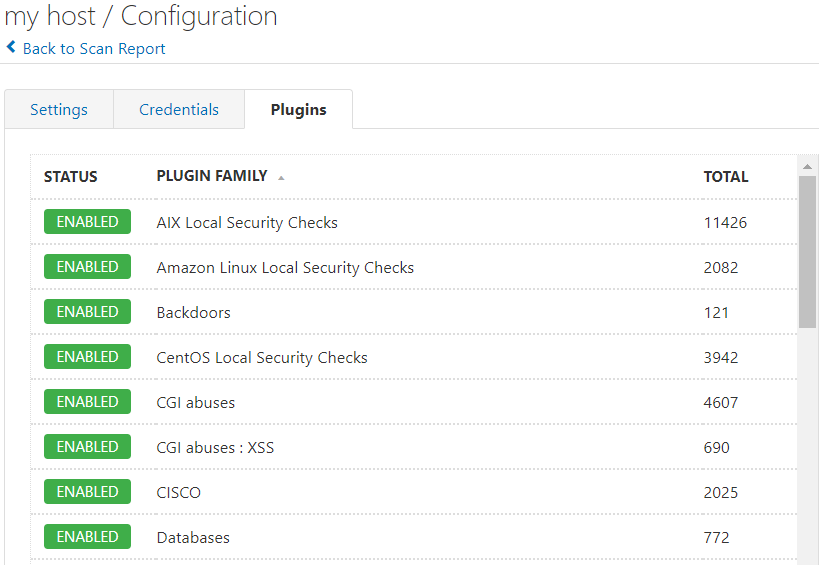

- 查看插件

- 直接点击保存后,点击启动按钮

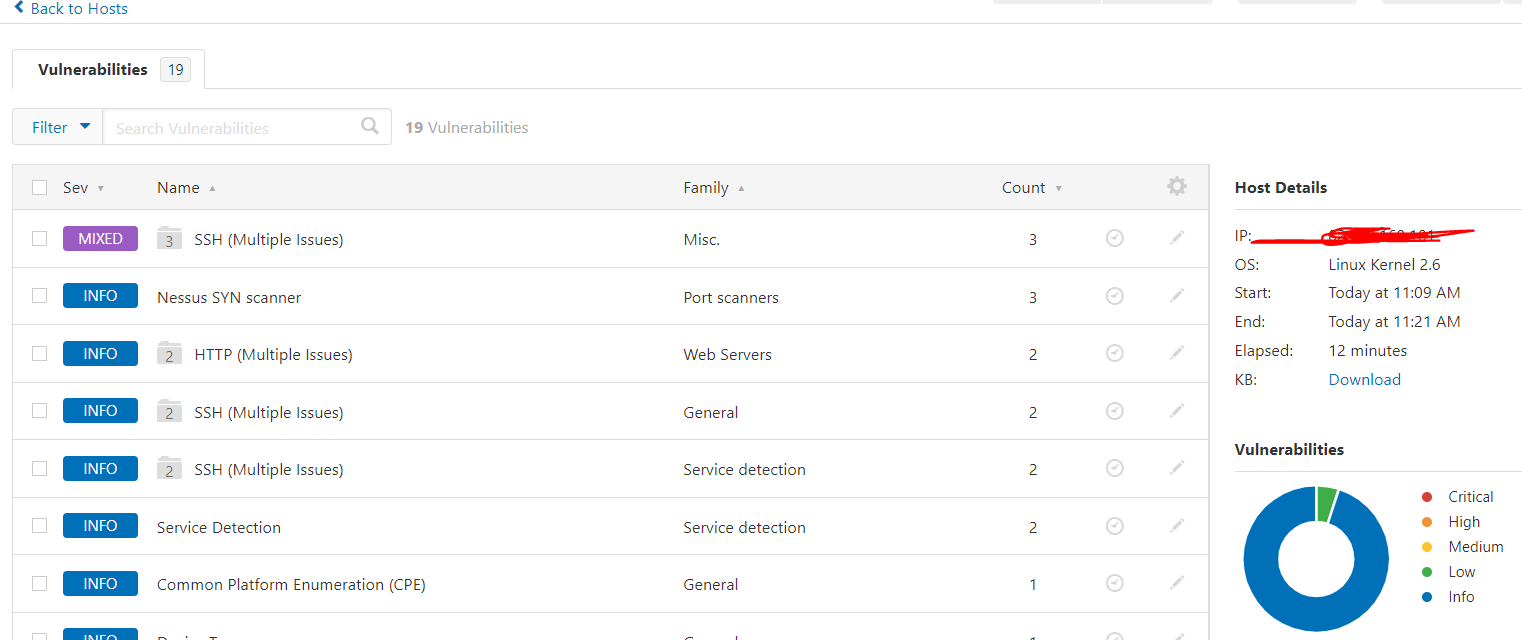

- 看了下扫描结果,没有发现中级以上漏洞

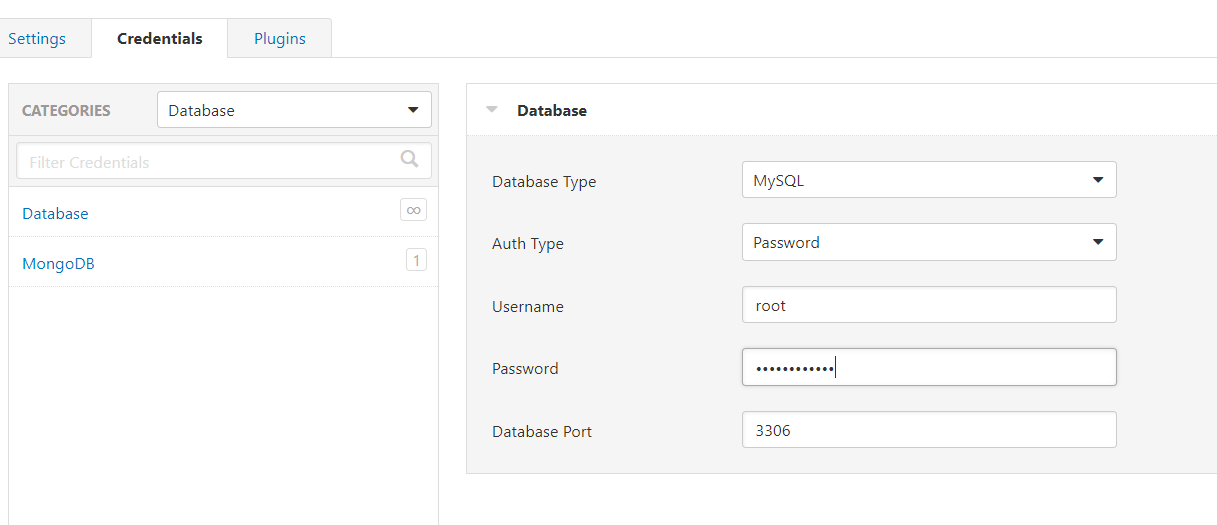

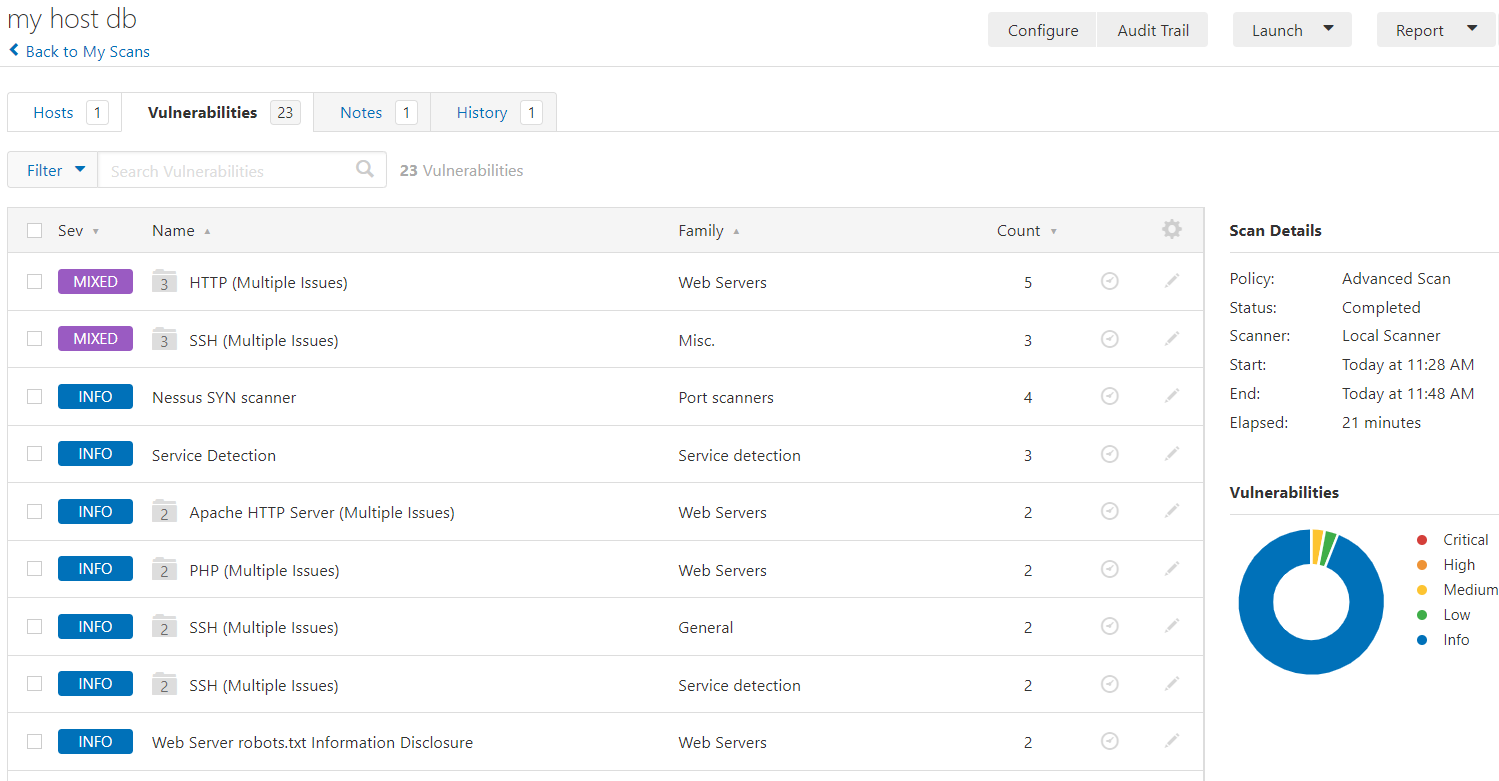

- 测试下扫描数据库看看,配置比较简单

- 启动测试,测试结果和web的扫描结果差不多,首先把所有端口扫描出来并针对各自端口进行简单扫描,然后就针对mysql的一些设置信息

总结

本次实践个人猜测应该和激活的插件有关,针对web网站和主机进行扫描,主要是一些配置方面的问题,建议是:

- 对主机配置扫描,采用Nessus

- 针对web网站扫描,采用AWVS,可以参考AWVS实践