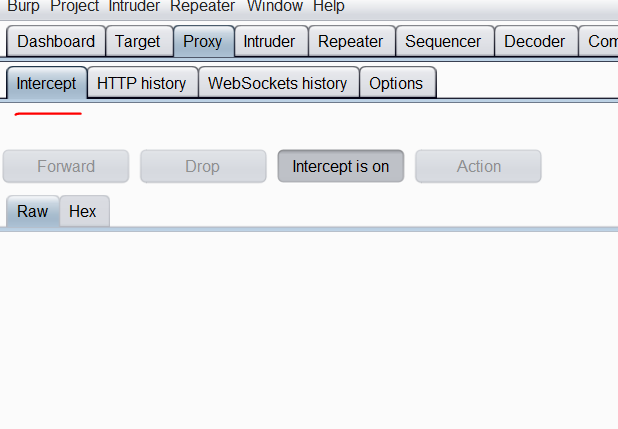

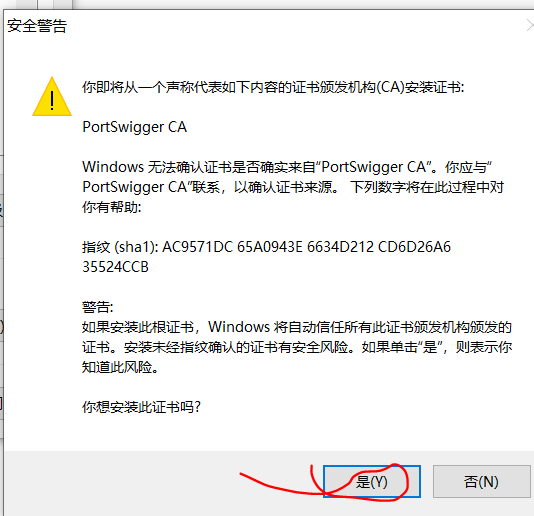

Proxy

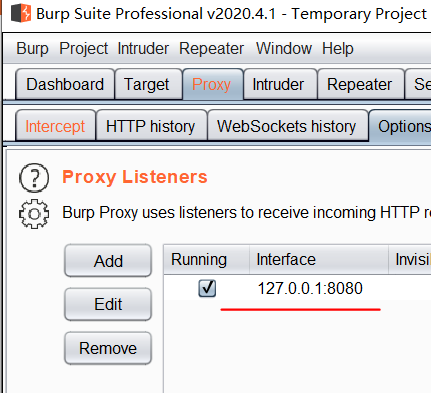

- 代理模块,主要时拦截http/https的请求,一些拦截端口,拦截请求(过滤)/响应(替换)等设置都在这个模块

实例

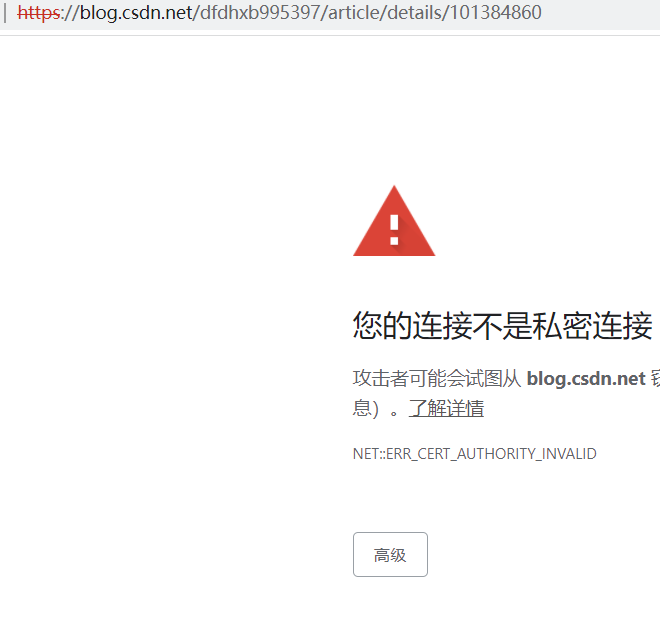

访问https时,需要ssl证书,比如访问csdn时,直接抓包就提示,本次主要时在浏览器中设置,如果在proxy中导入证书,参考这里

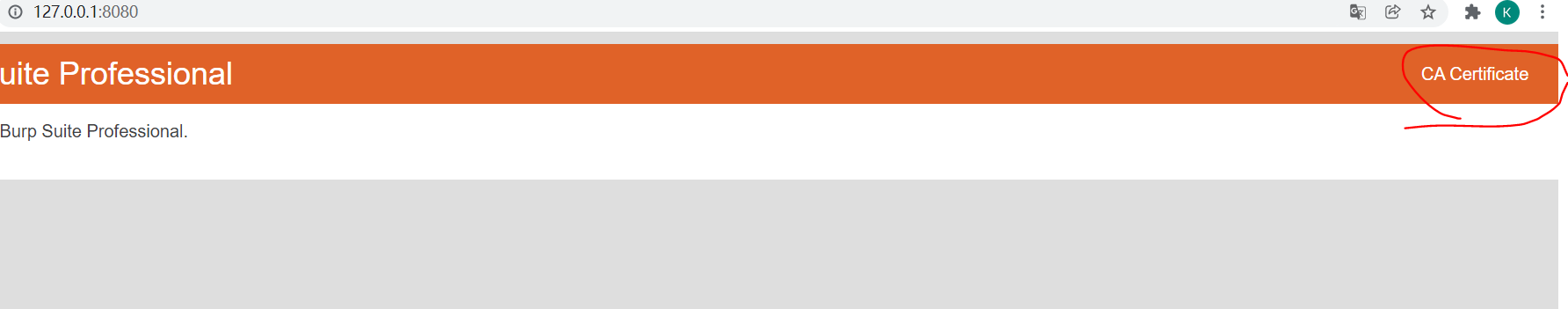

- 浏览器中输入:127.0.0.1:8080,点击右上角CA证书按钮

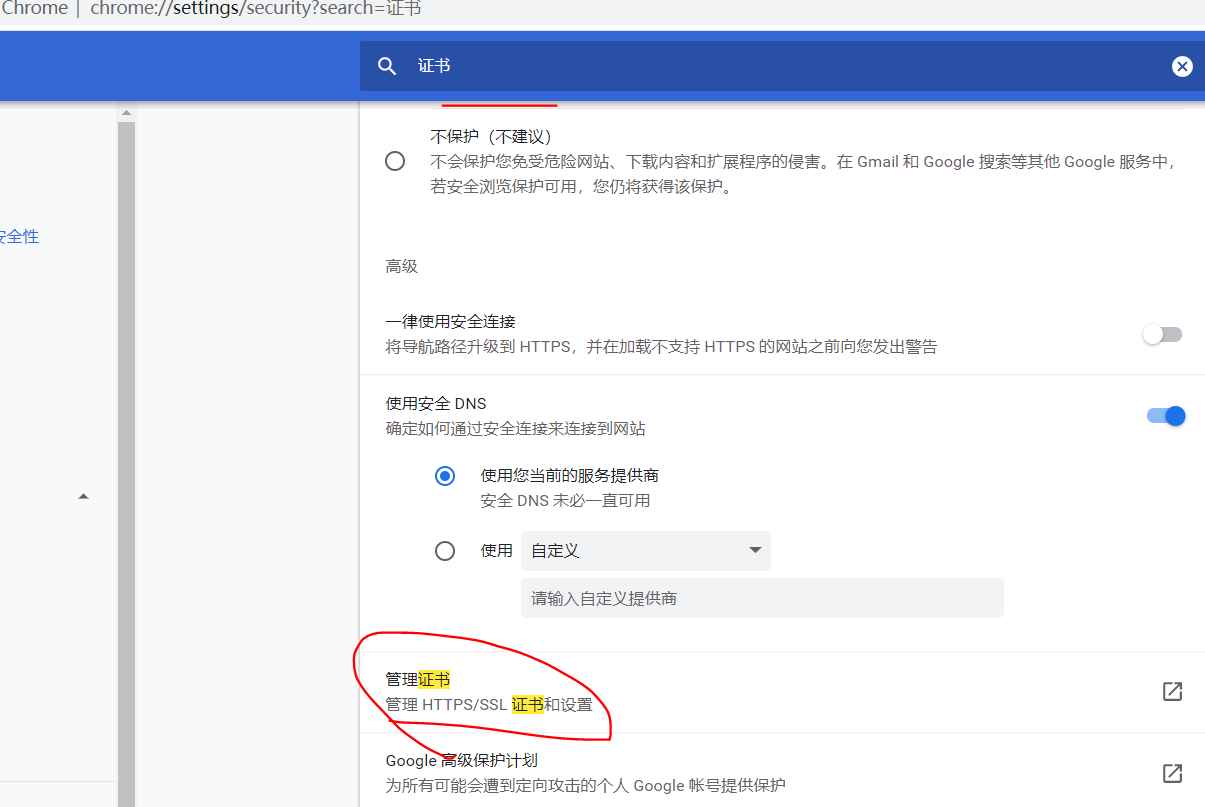

- 谷歌浏览器-设置-搜索:证书

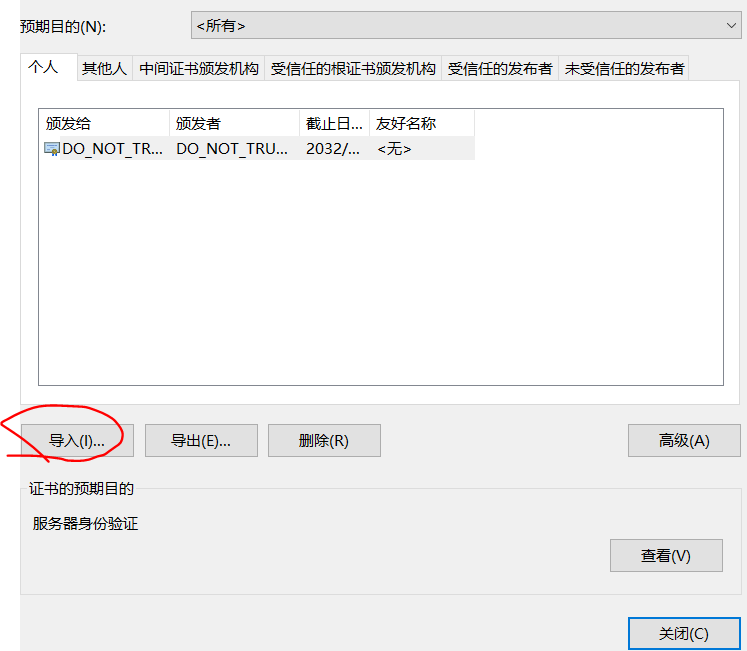

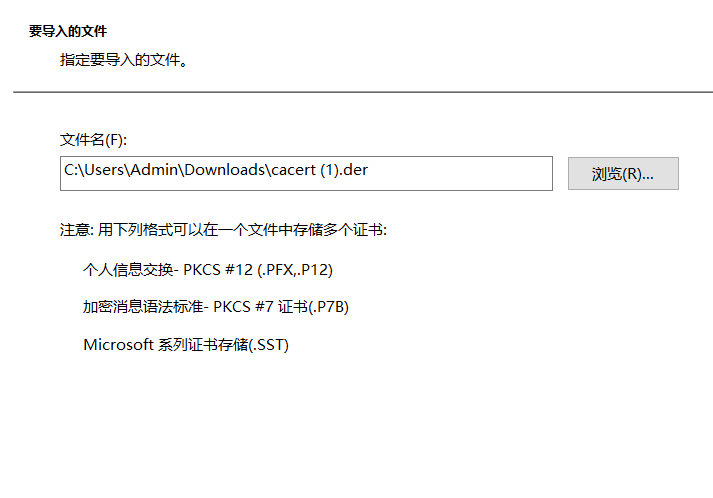

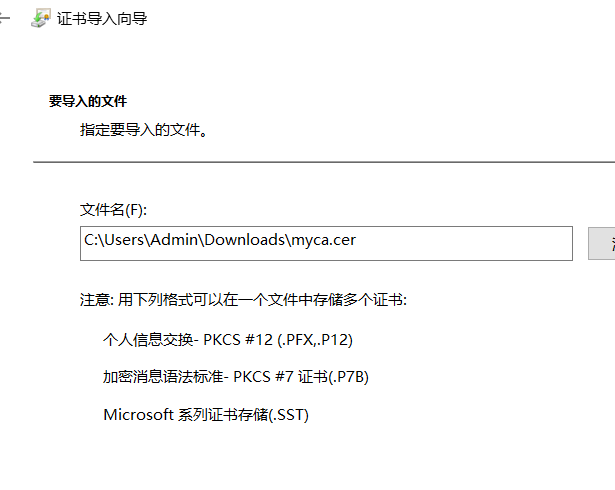

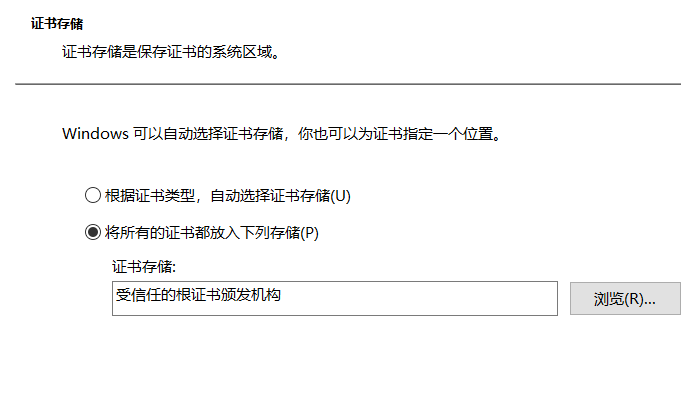

导入刚刚下载的证书直到完成

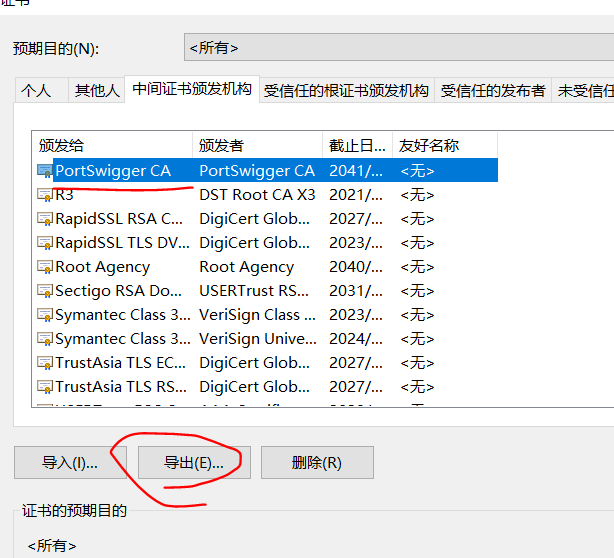

找到刚刚导入的证书,在中间证书颁发机构下面,点击导出

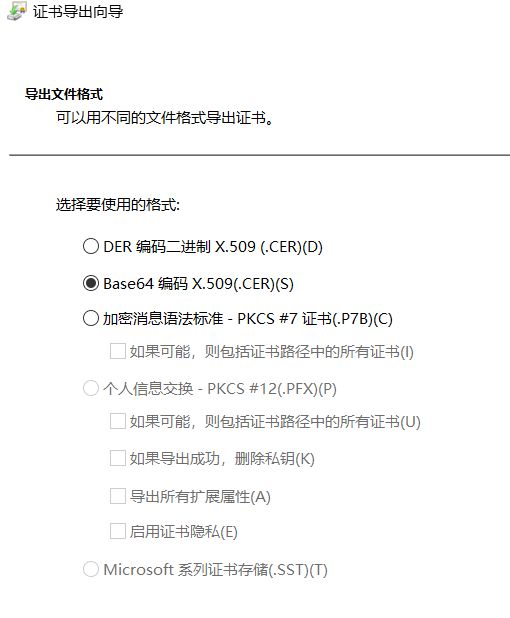

选择base64

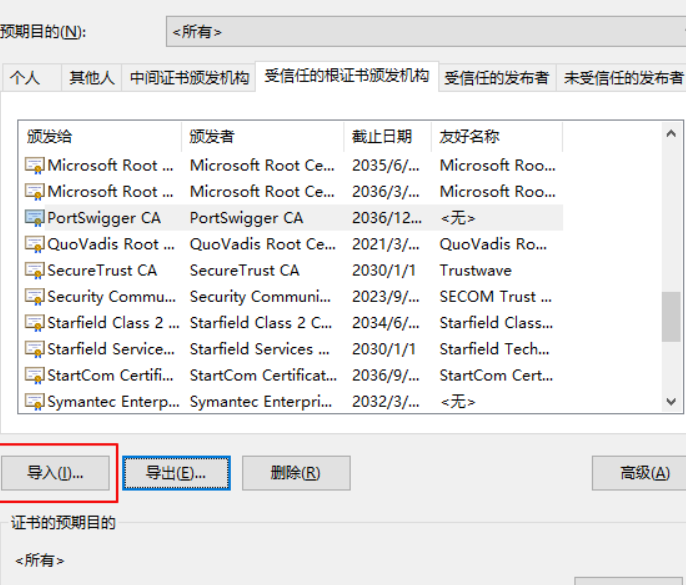

在证书机构中导入刚才的证书文件,并选择【信任使用此CA标识的网站】

重启下浏览器和burpsite

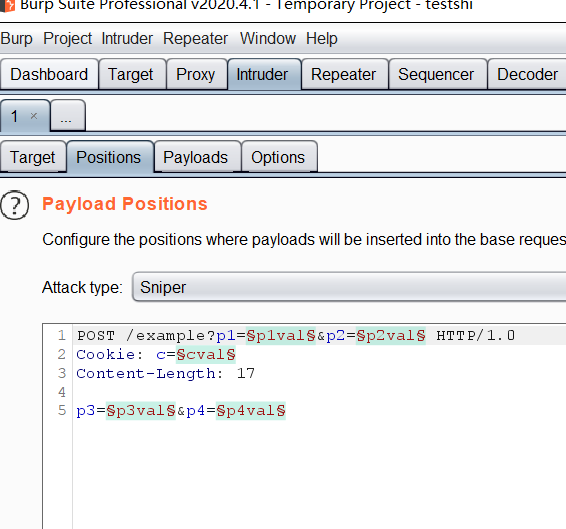

Intruder

暴力破解模块,常用场景就算爆破登录密码,参考这里的实例

Repeater

重发请求,使用场景:拦截请求后,action发送到Repeater,打开Repeater然后点击发送,可以看到发送请求和响应数据

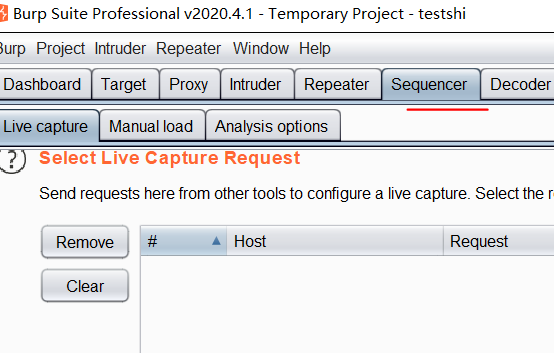

Sequencer

没有用过

用于检测数据样本随机性质量的工具,通常用于检测访问令牌是否可预测、密码重置令牌是否可预测等场景,通过Sequencer不断发包,抓取对应的token值等等,对这些随机令牌的样本,进行数据分析,能很好地降低这些关键数据被伪造的风险

DVWA靶场中Weak Session IDs(弱会话),应该可以验证,有兴趣可以参考这里

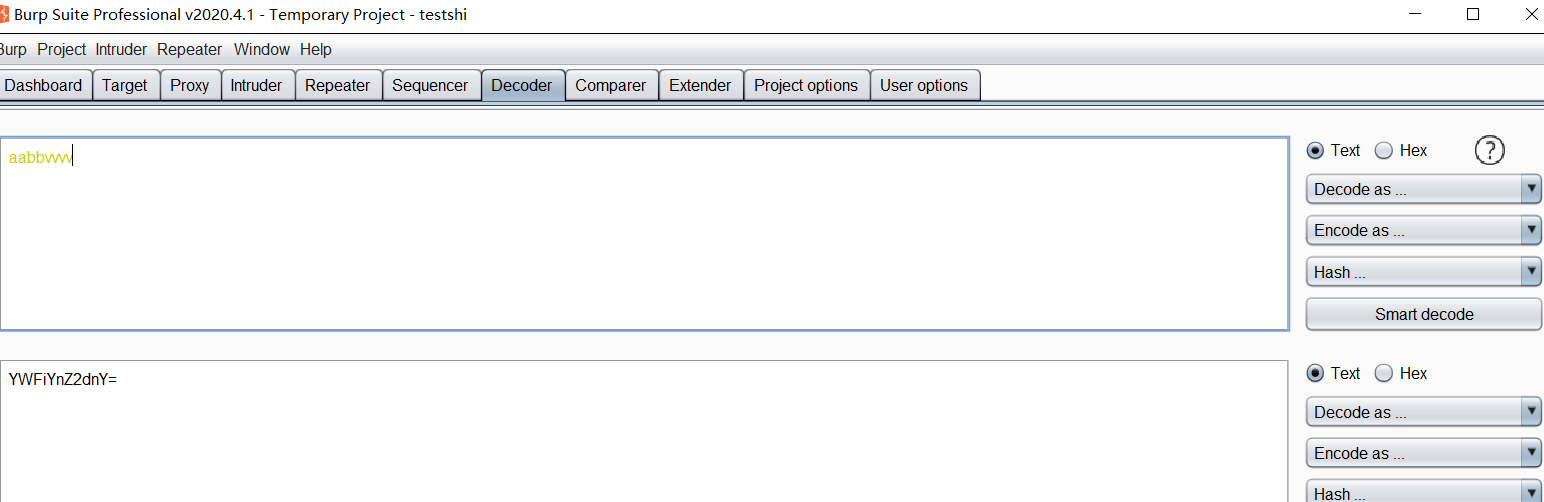

Decoder

Decoder用于对字符串进行加密解密的操作,实际场景没有使用过

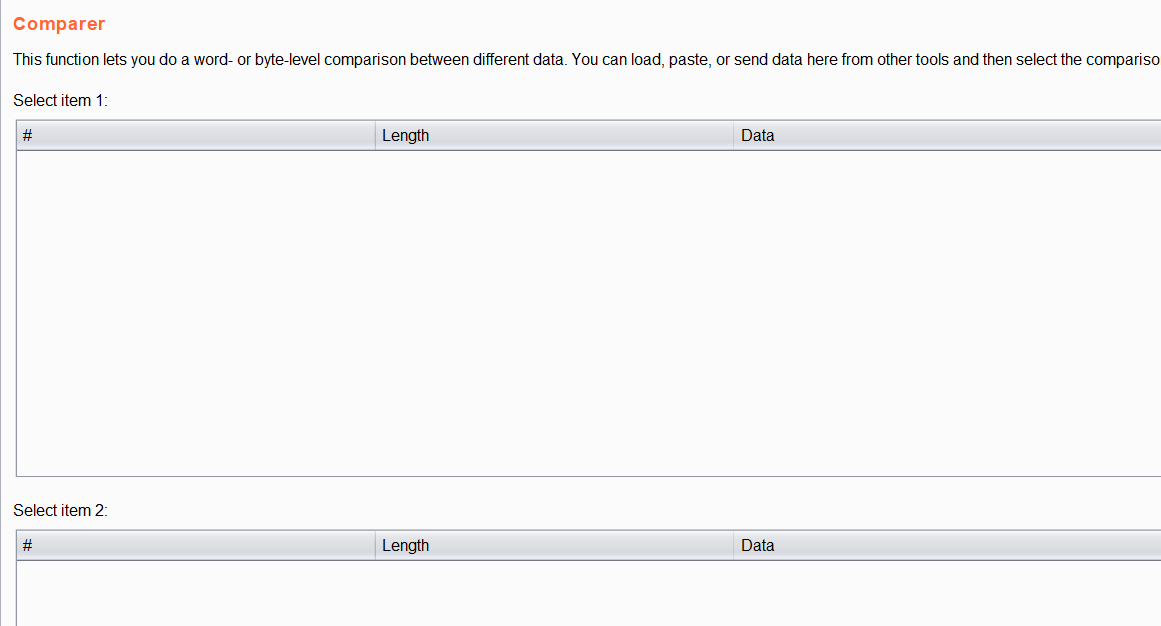

Comparer

两个请求的对比,有兴趣的可以参考这里

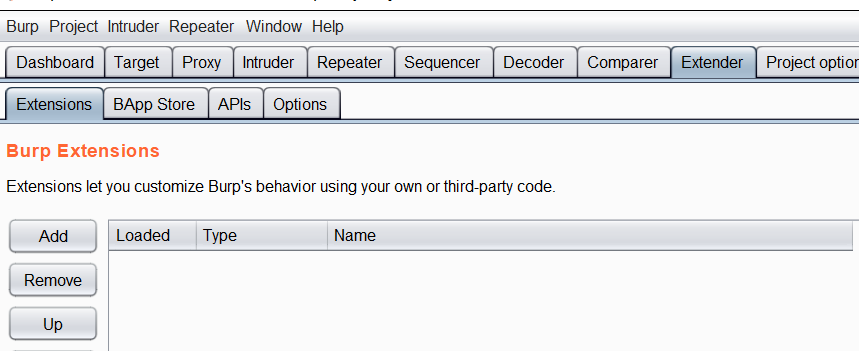

Extender

扩展模块,比如插件的使用就是这里,后续单独介绍此模块

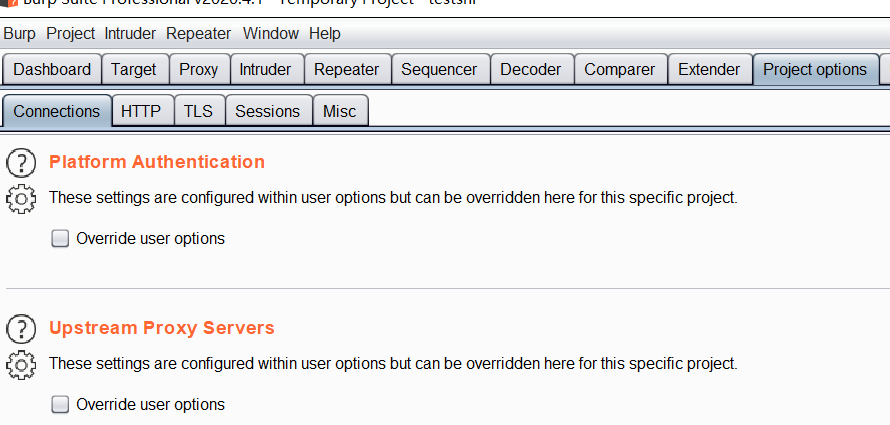

Project options

项目选择的配置选项,一般都是保持默认,有兴趣可以参考这里介绍

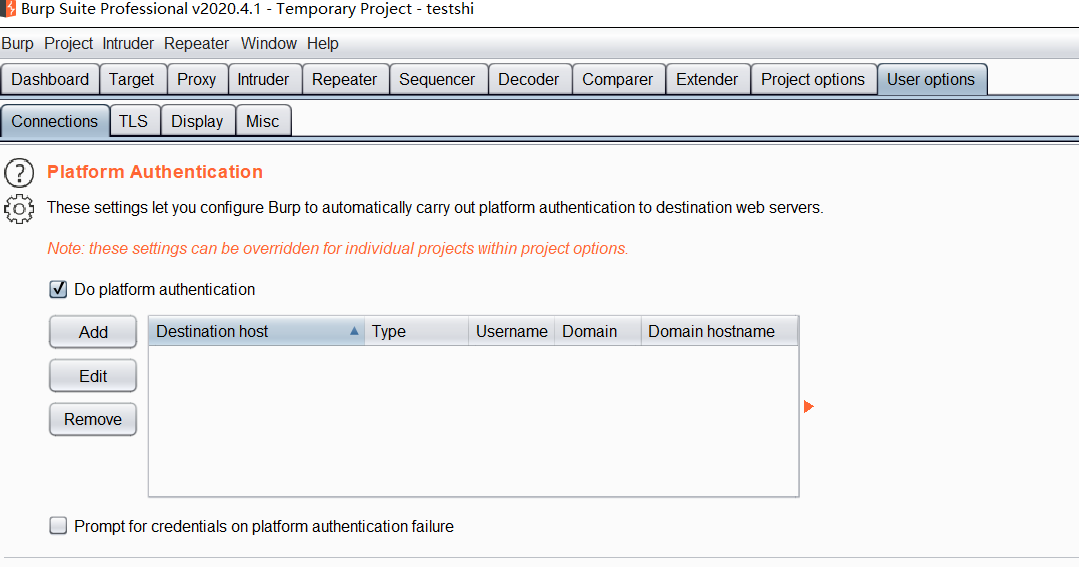

User options

用户选择的一些常用配置,一般都是保持默认,有兴趣可以查看这里介绍

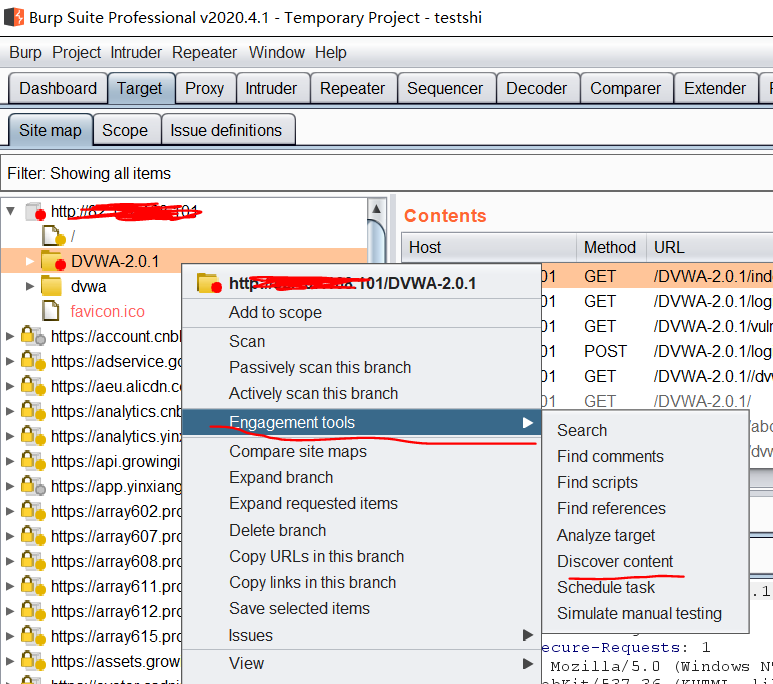

Target

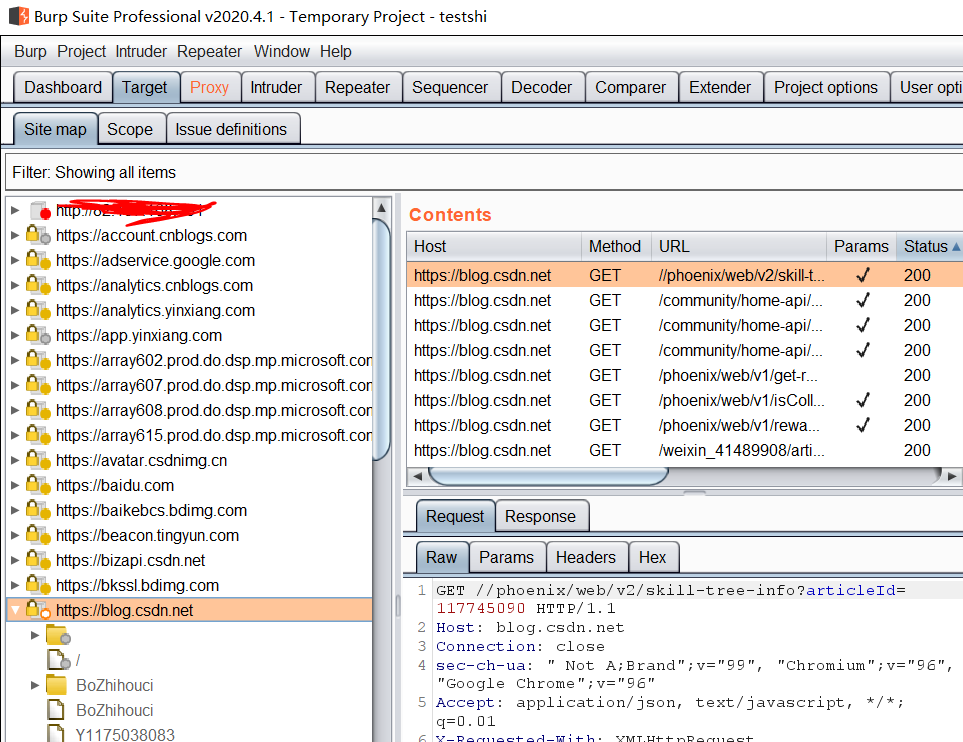

目标工具包含了SiteMap,用你的目标应用程序的详细信息。它可以让你定义哪些对象在范围上为你目前的工作,也可以让你手动测试漏洞的过程,Target分为site map、scope、 issue definitions

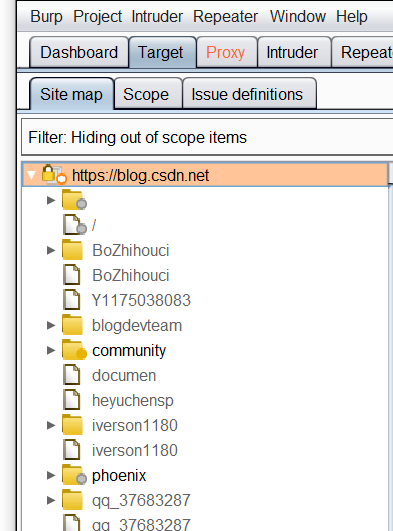

site map

所有被拦截的请求都在这里地图上展示,常见场景只查看csdn的请求:

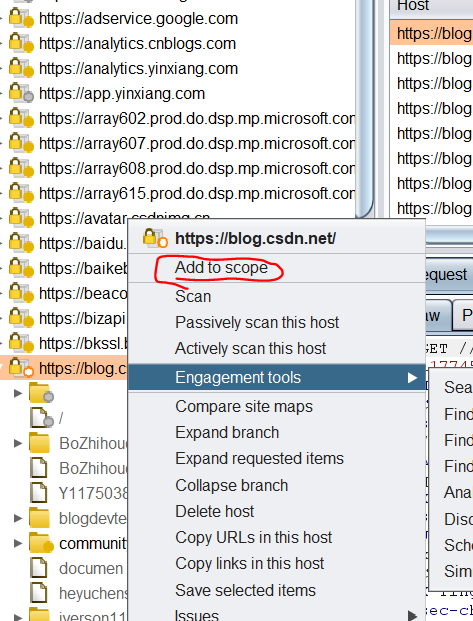

- 右击后,点击Add to scope

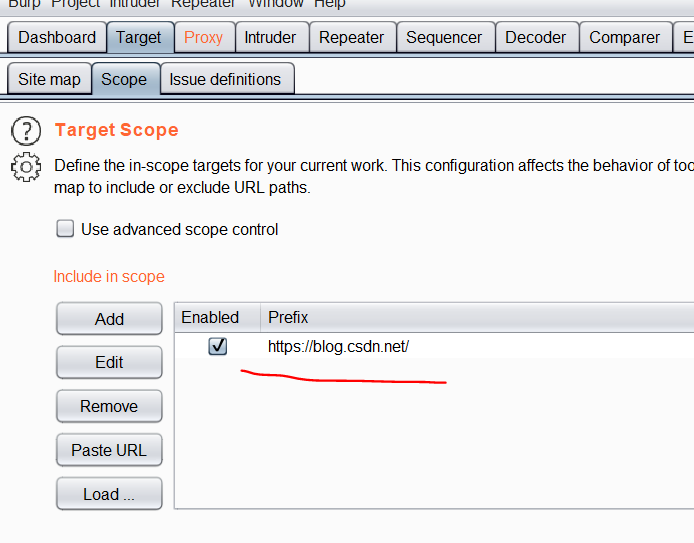

- 打开scope查看到了刚刚添加的数据,就算白名单

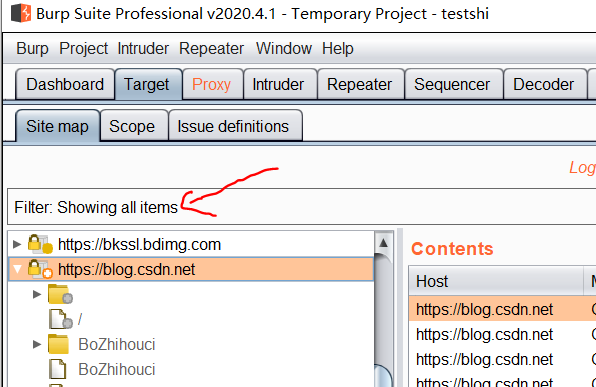

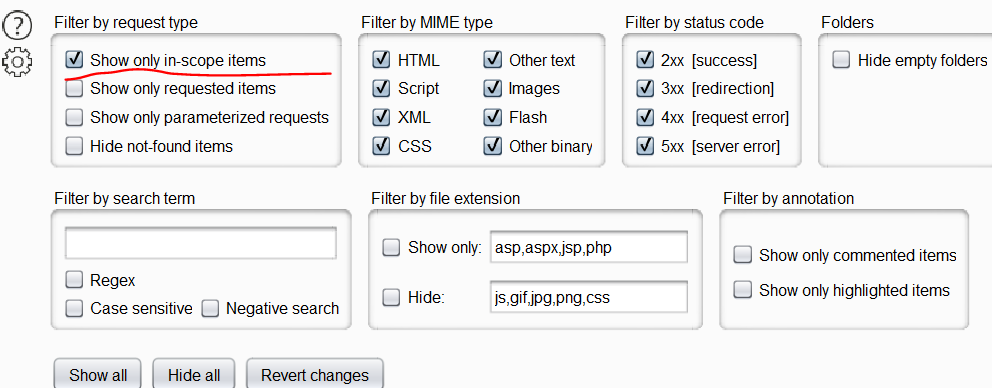

- 鼠标点击Site map的过滤文本框

- 选择只展示scope中设置的条目

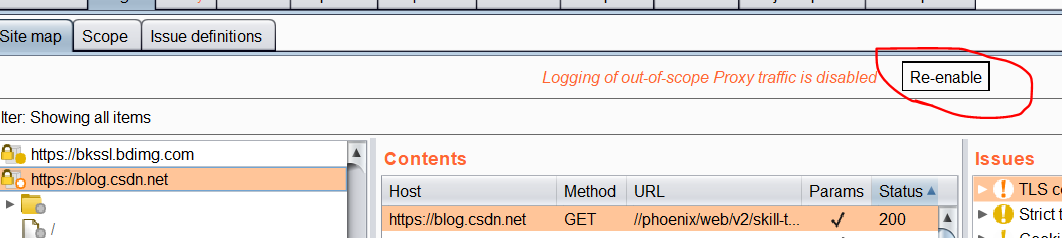

- 最终点击re-enable按钮

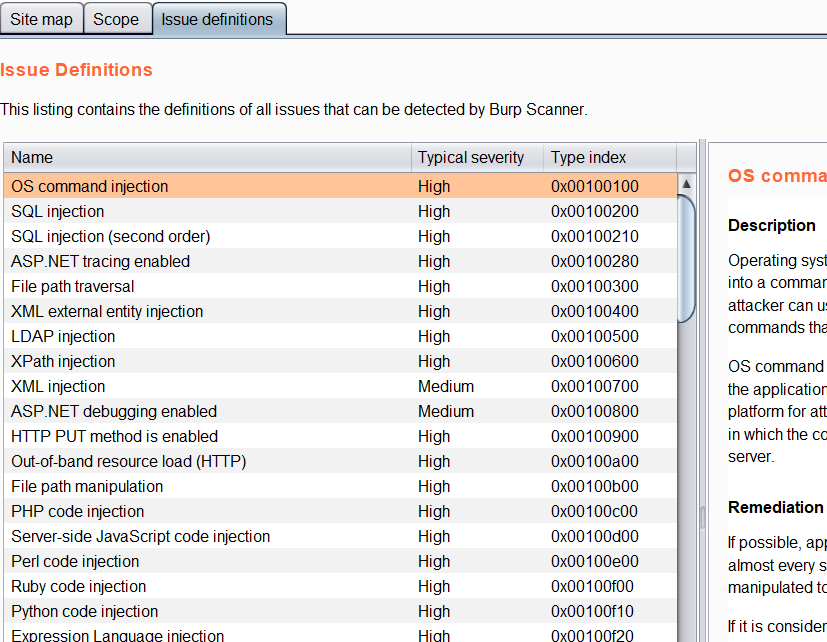

issue definitions

用Scanner扫描可以检测出的漏洞列表

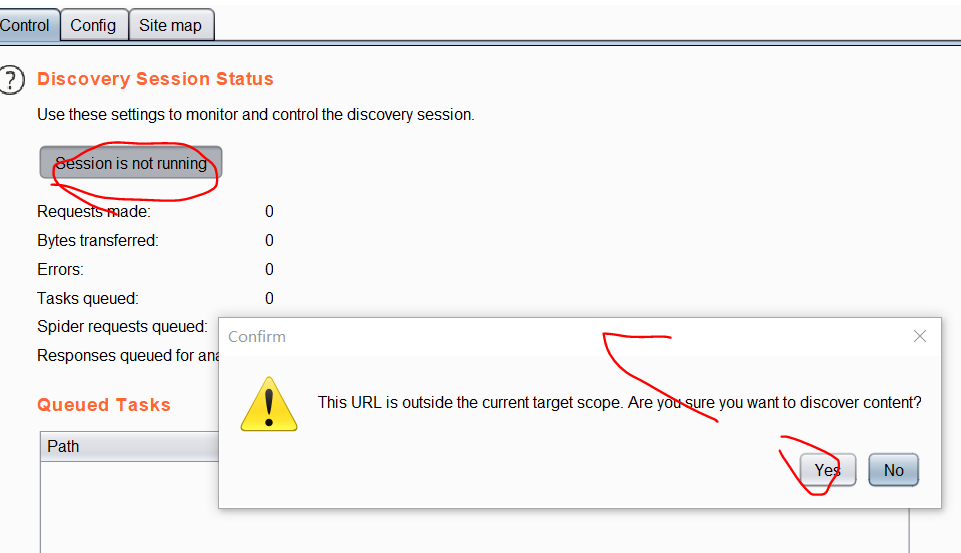

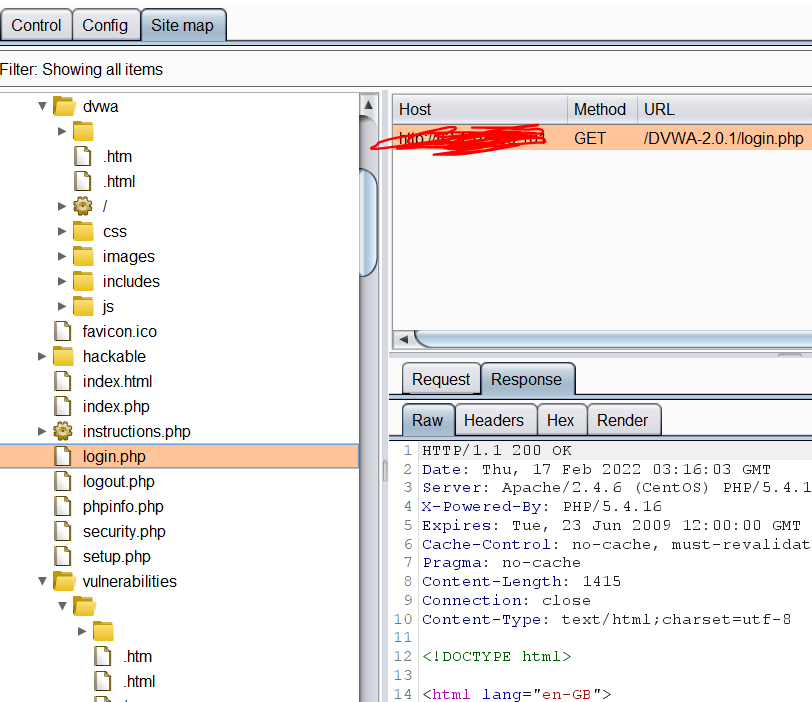

spider

新版本的爬虫模块在这里,被隐藏了

可以看到爬虫后的一些文件

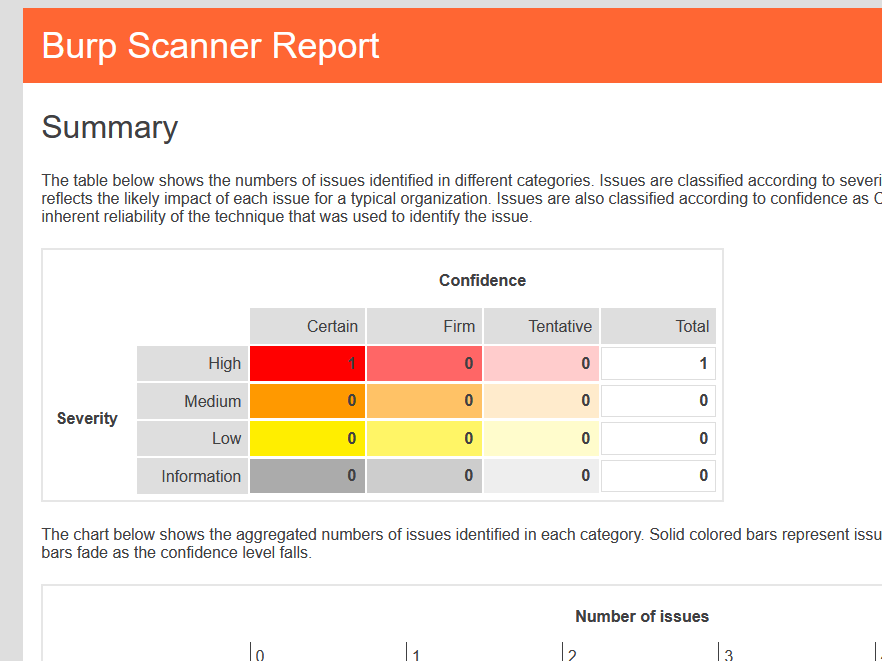

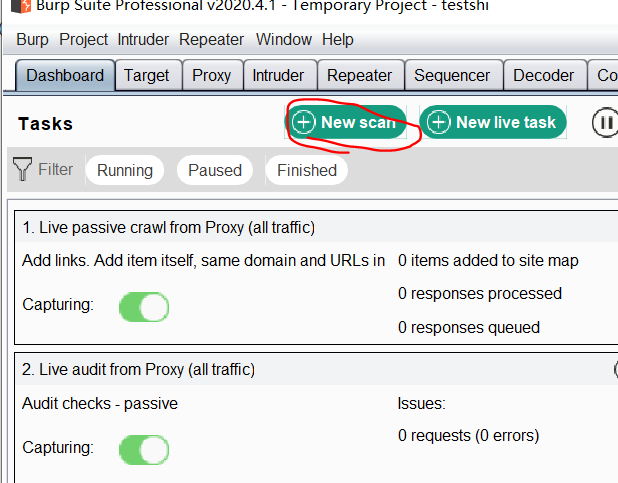

Scanner

Burp Scanner的功能主要是用来自动检测web系统的各种漏洞,我们可以使用Burp Scanner代替我们手工去对系统进行普通漏洞类型的渗透测试,从而能使得我们把更多的精力放在那些必须要人工去验证的漏洞上。

实践

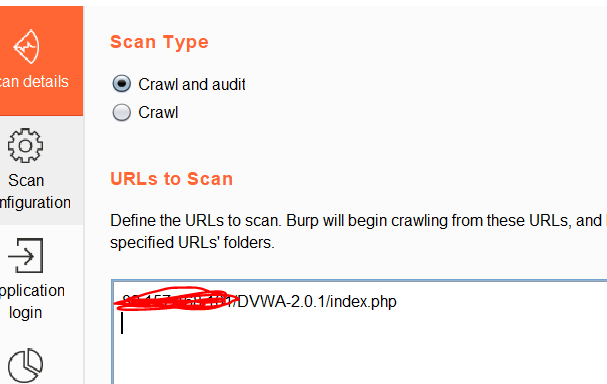

点击New scan(主动扫描,旁边的New live task为被动扫描)

输入需要扫描的地址

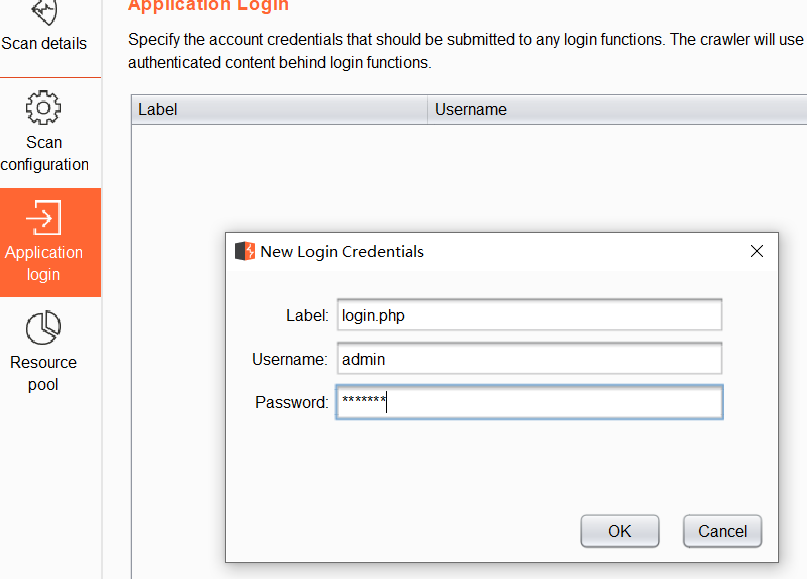

填写登录的密码

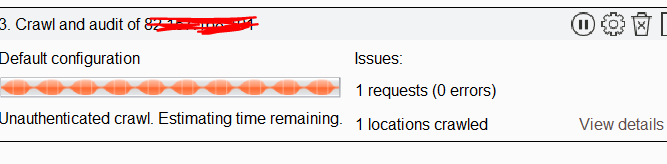

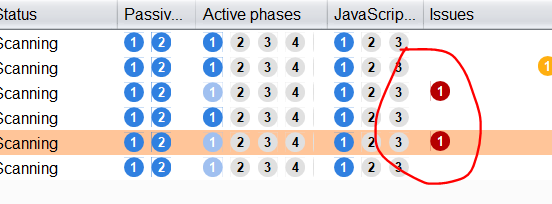

扫描中

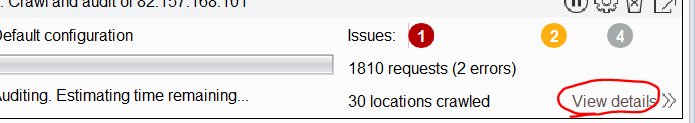

点击这可以看到一些扫描情况

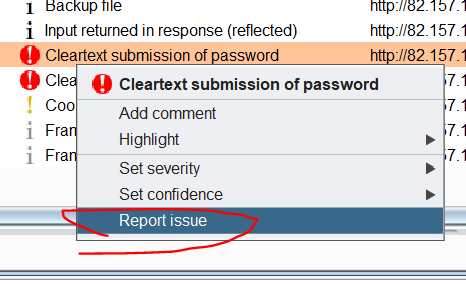

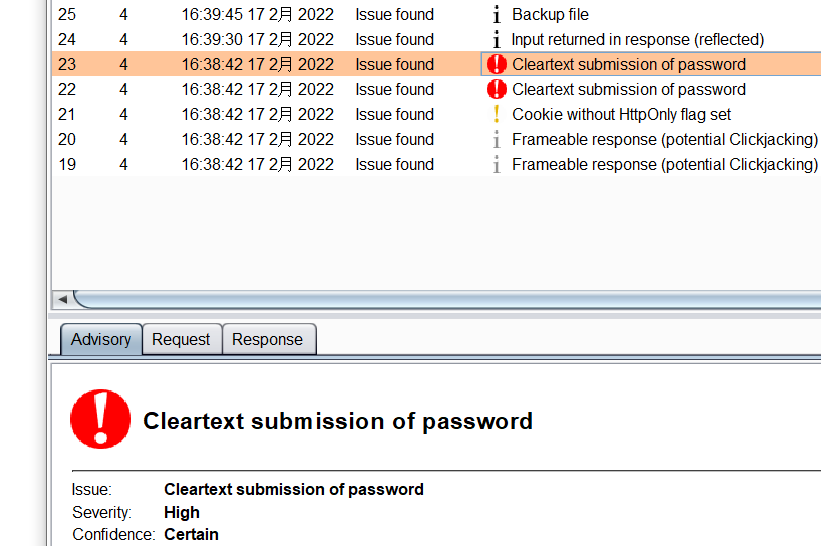

发现高危漏洞

明文传输密码

导出报告