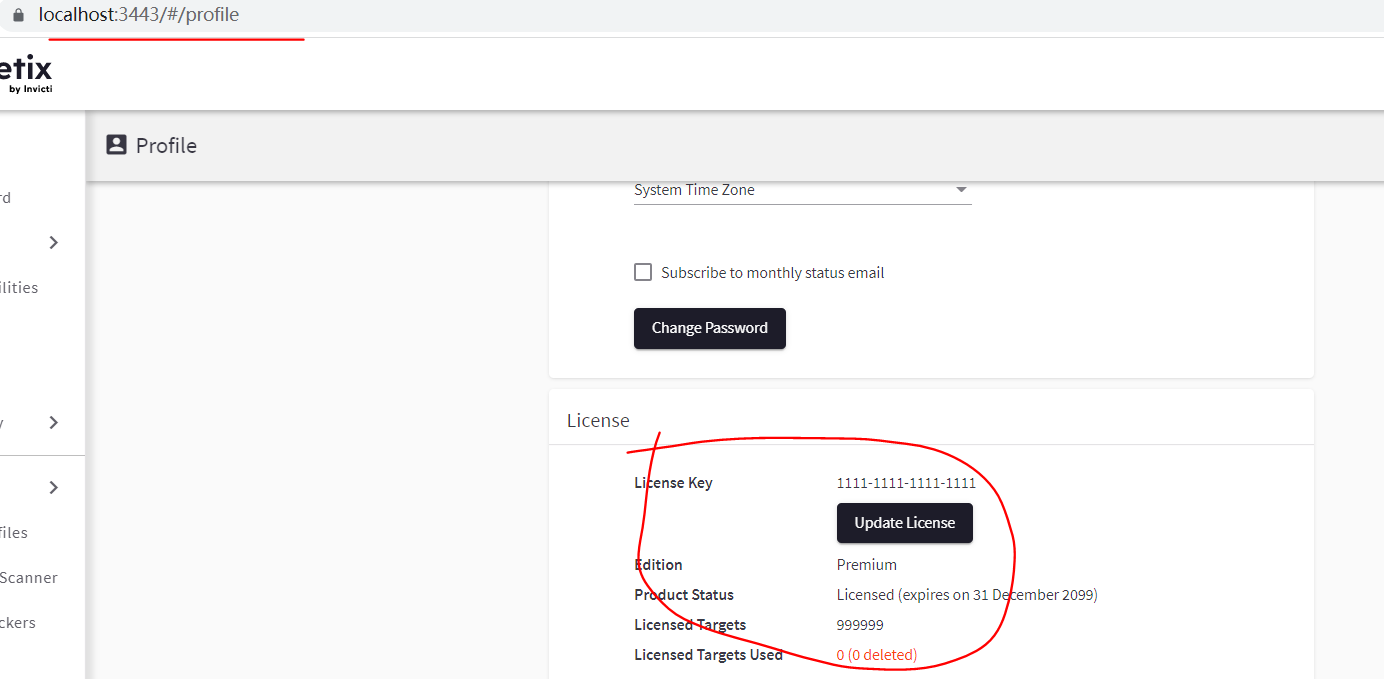

说明

- AWVS是最强的扫描web漏洞之一了

- 本次的版本为14.6

- 安装环境:win10

安装

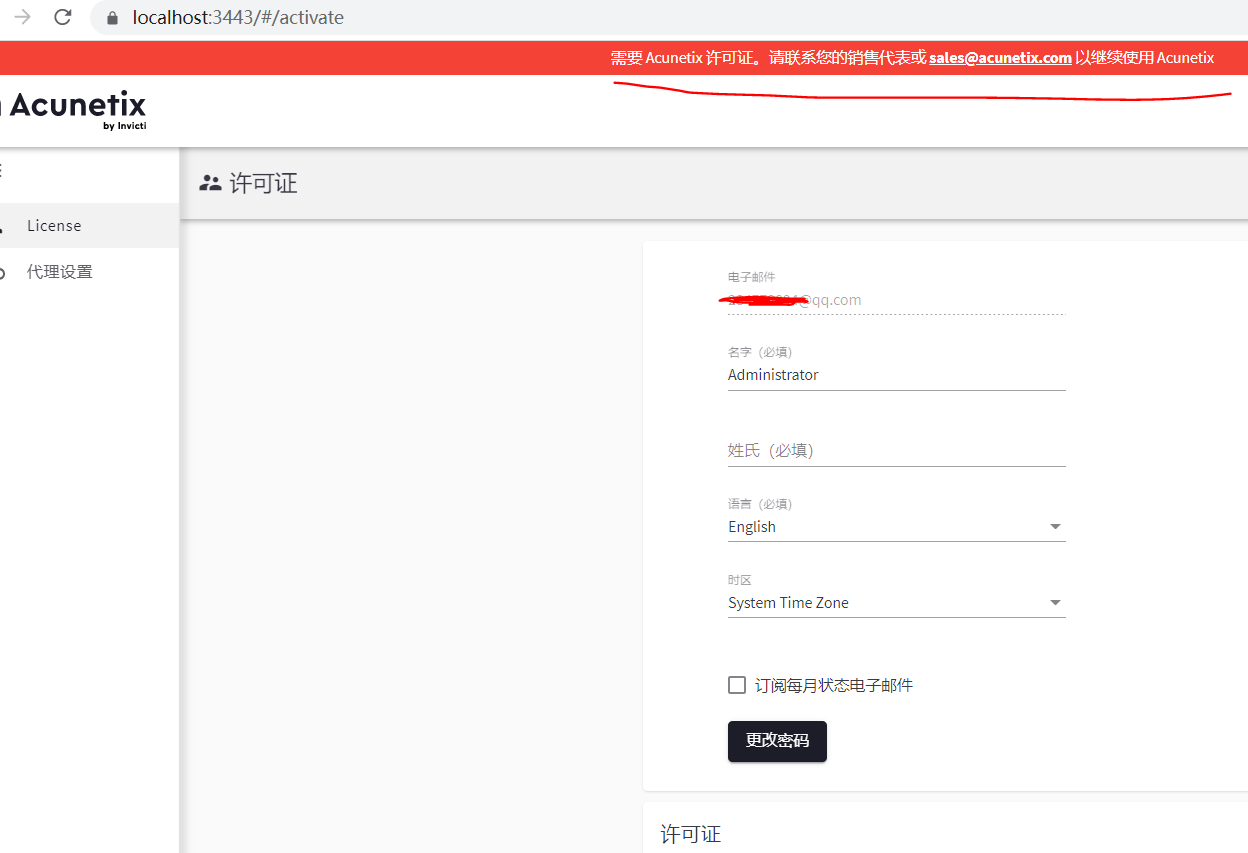

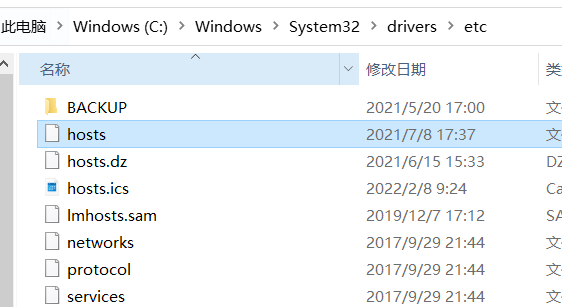

- 把激活文件(license_info.json,wa_data.dat)复制并到AWVS安装目录(

E:\app\Acunetix\data\shared\license)下替换

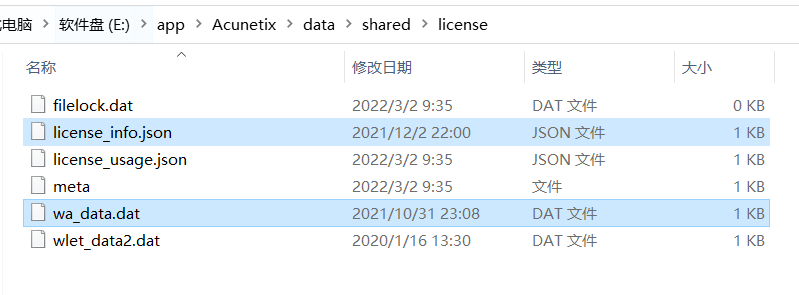

- 到如下目录对hosts文件进行修改

- 在hosts最后加上如下两行

1 | 127.0.0.1 updates.acunetix.com |

- 刷新页面后,成功激活

使用

靶场testfire.net

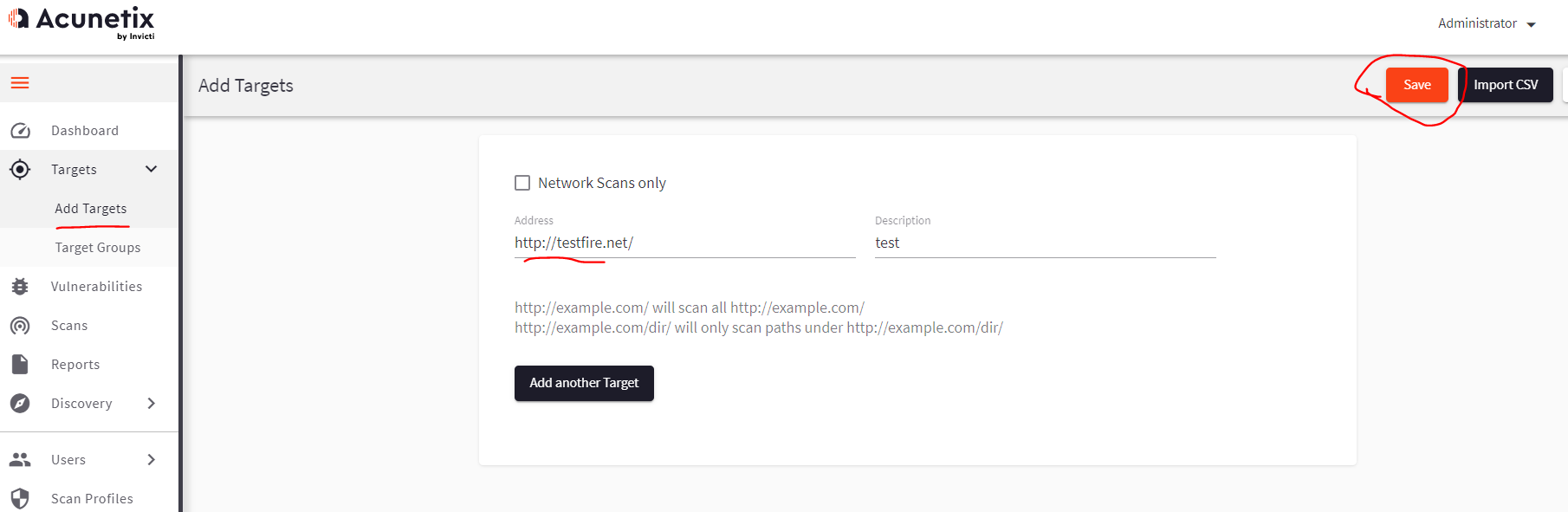

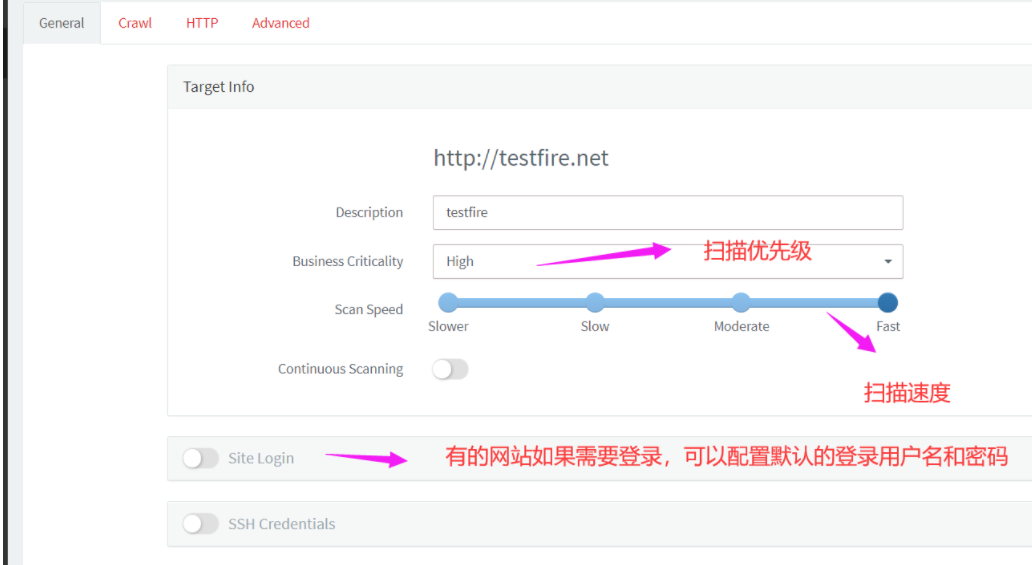

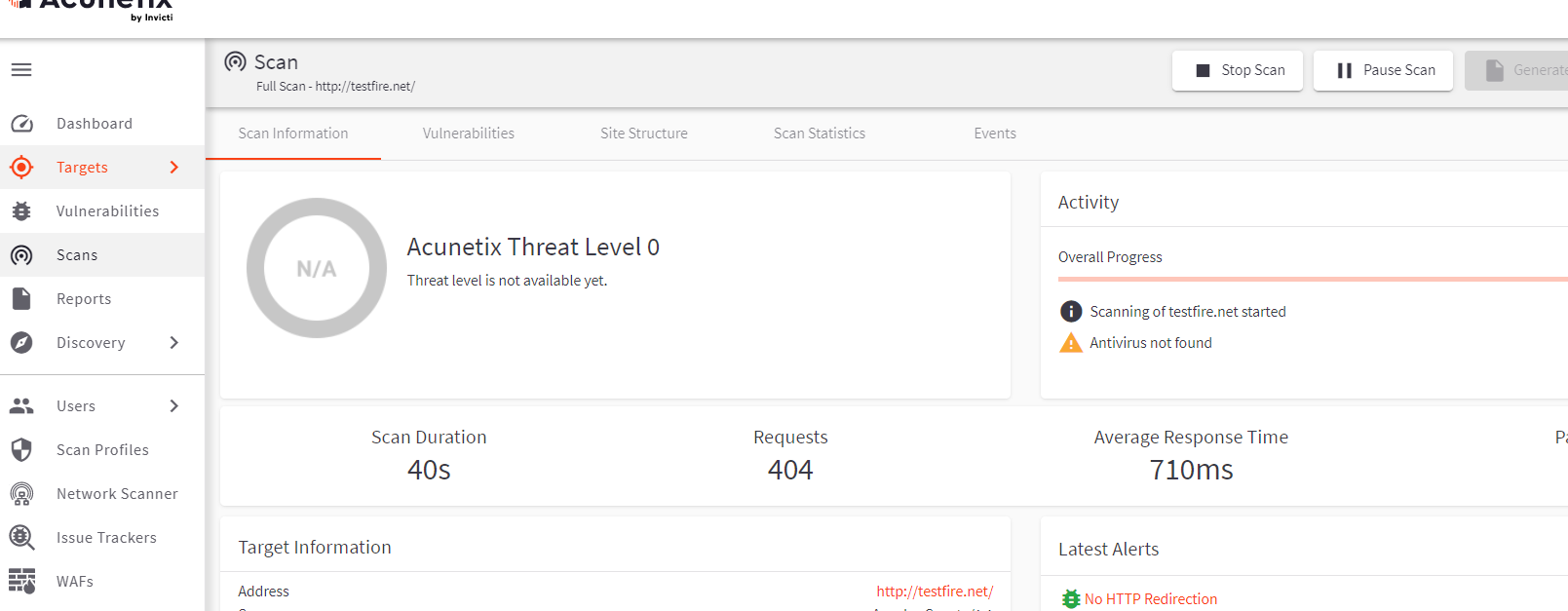

填入目标网站,开始扫描,填入ibm提供的在线靶场:http://testfire.net/

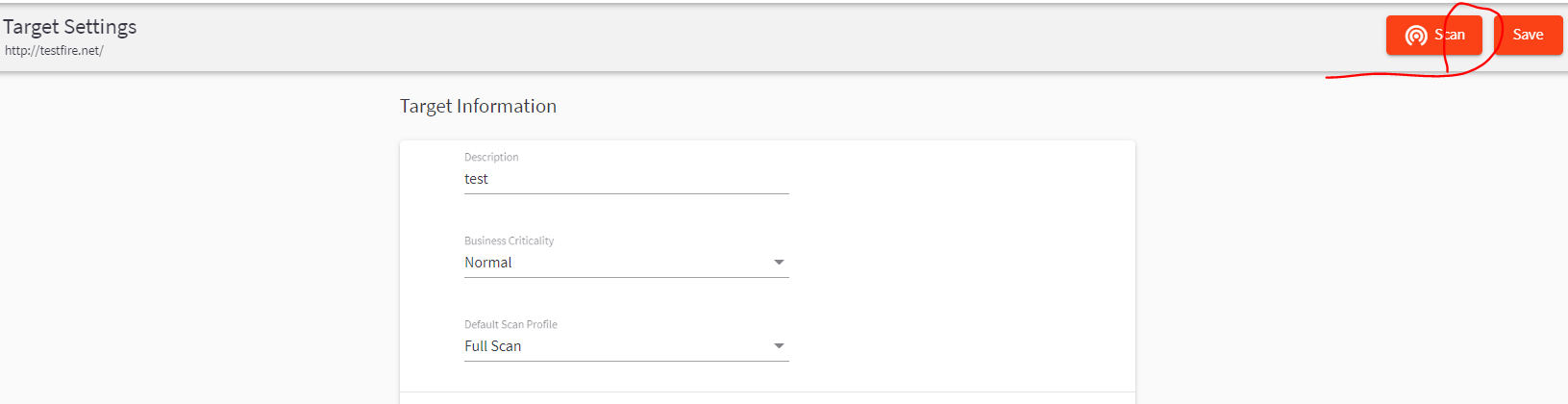

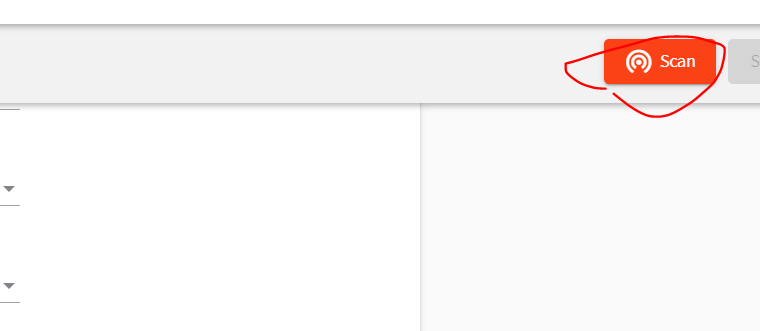

点击扫描

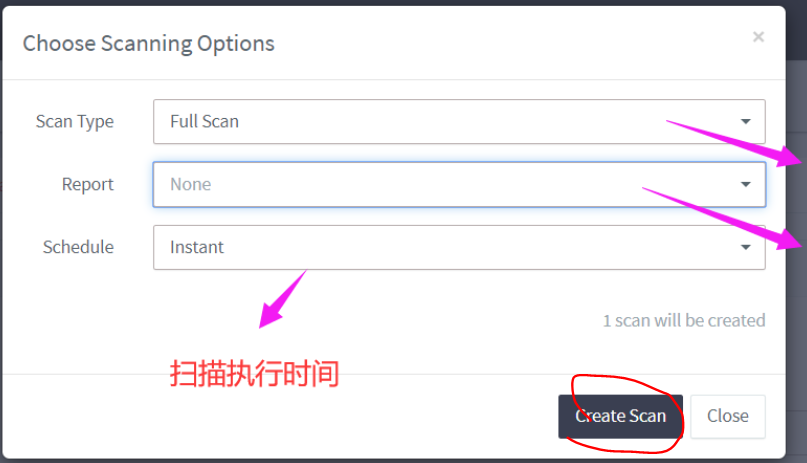

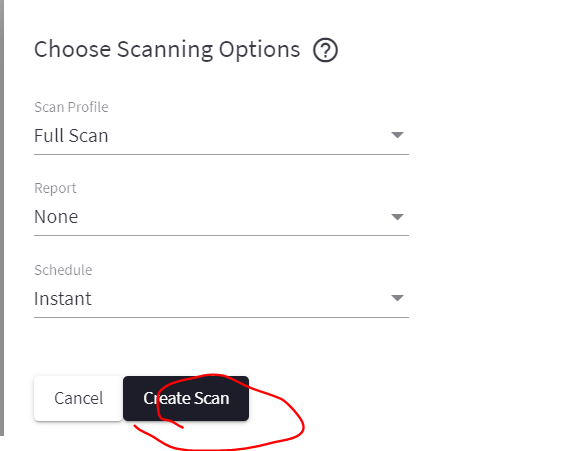

- 扫描选项中,扫描时间默认为马上扫描

- 等待扫描中

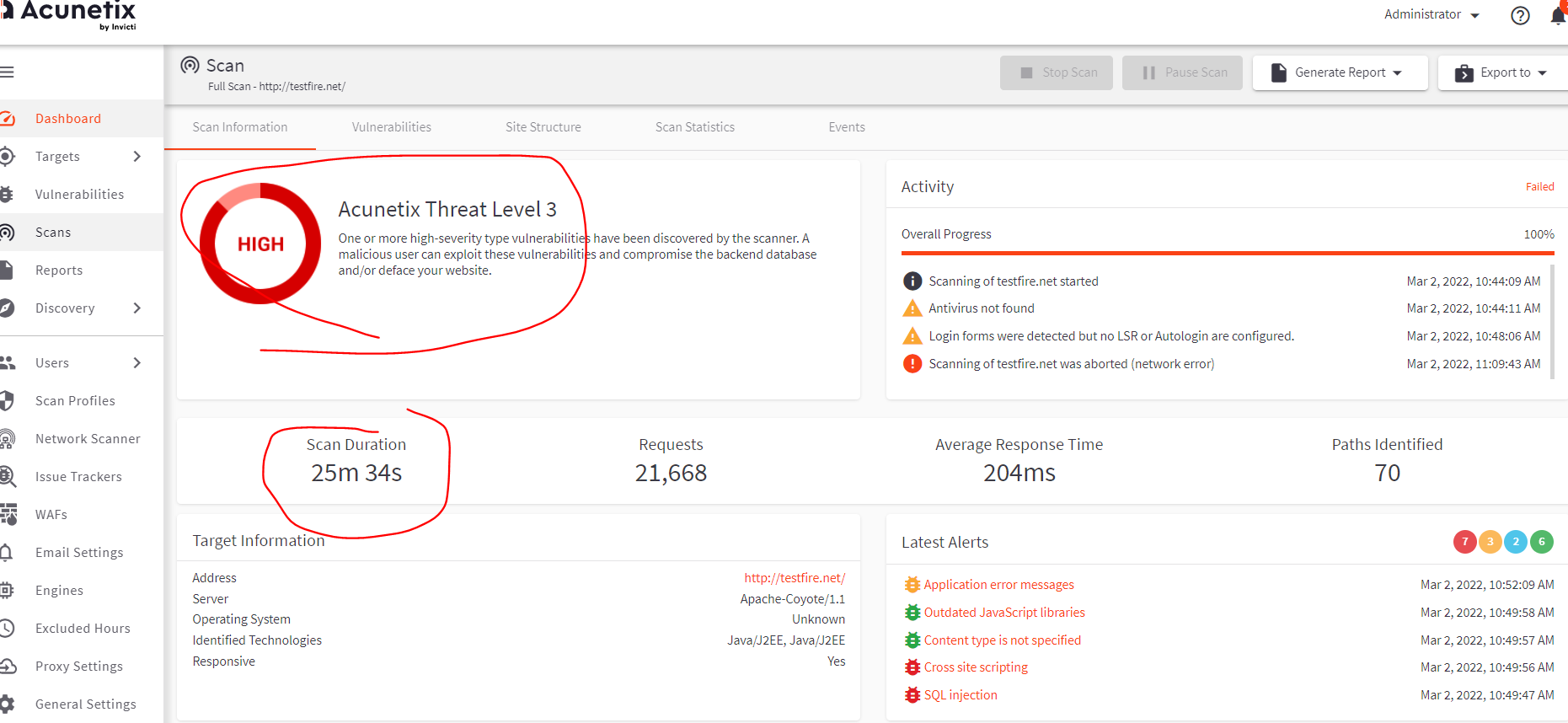

- 扫描完成了,差不多用了25分钟扫描完毕,发现高危漏洞有7个

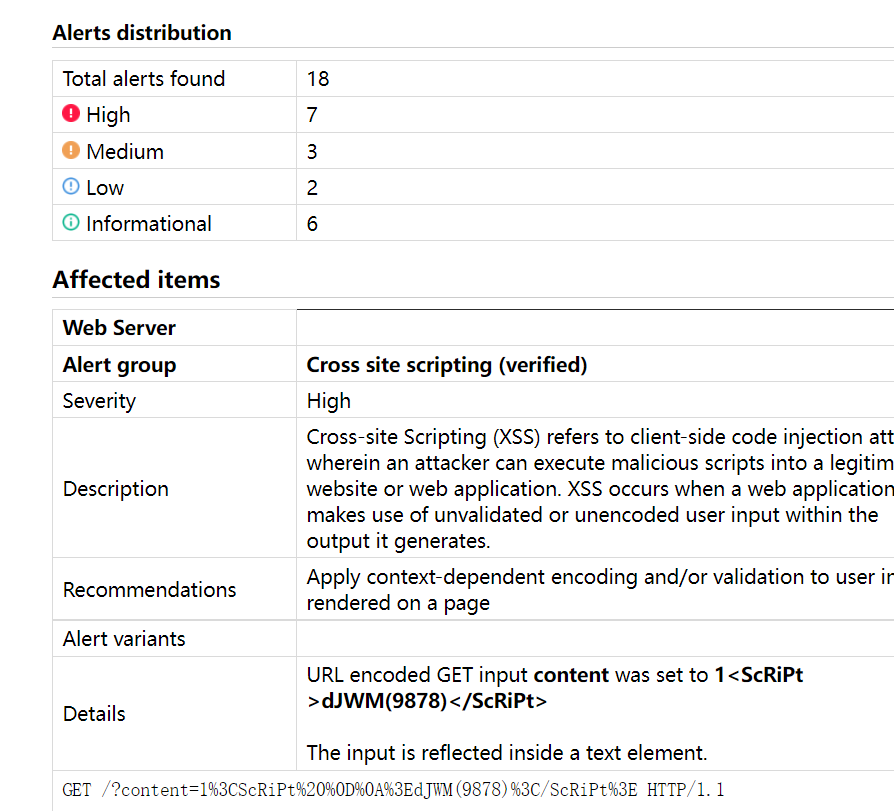

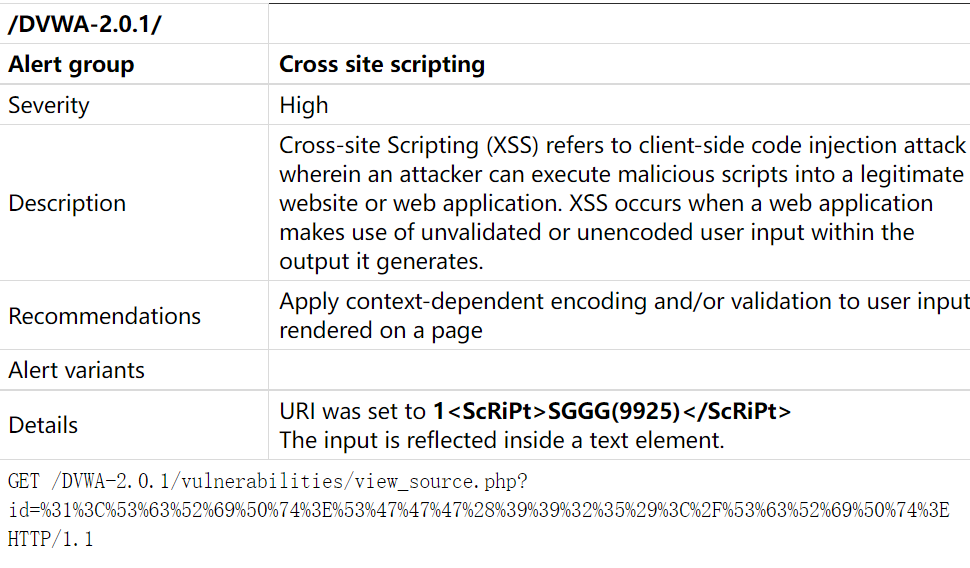

- 导出测试报告,比较清晰说明了攻击方式和结果,比如这个跨脚本攻击

- 经过手动验证发现,css漏洞,全部都是误报,其他的懒得验证了、

靶场dvwa

设置靶场

这个是我之前搭建的dwva靶场,首先修改下配置

修改apache的端口,默认端口已经被使用了

1 | vi /etc/httpd/conf/httpd.conf |

- dwva把安全等级默认修改为low

1 | /var/www/html/DVWA-2.0.1/config |

- 防火墙打开8001,腾讯云服务器的端口开放规则需要单独设置下

1 | firewall-cmd --zone=public --add-port=8001/tcp --permane |

启动AWVS

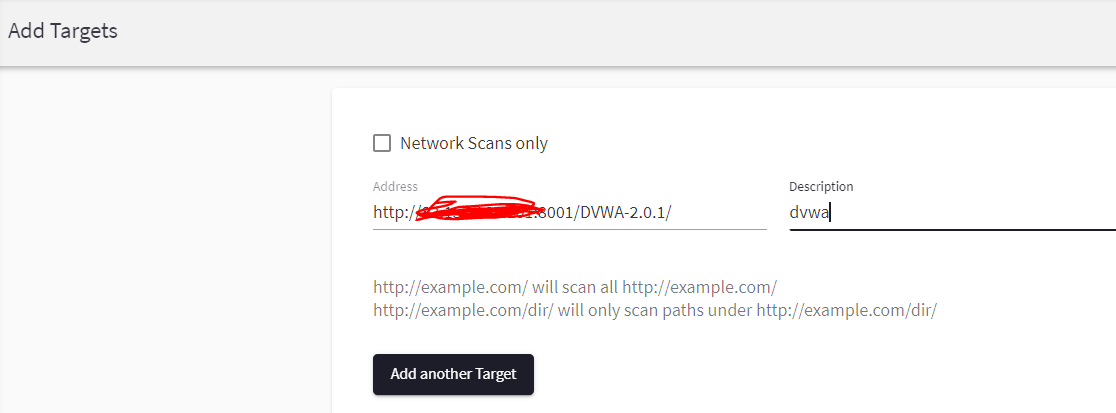

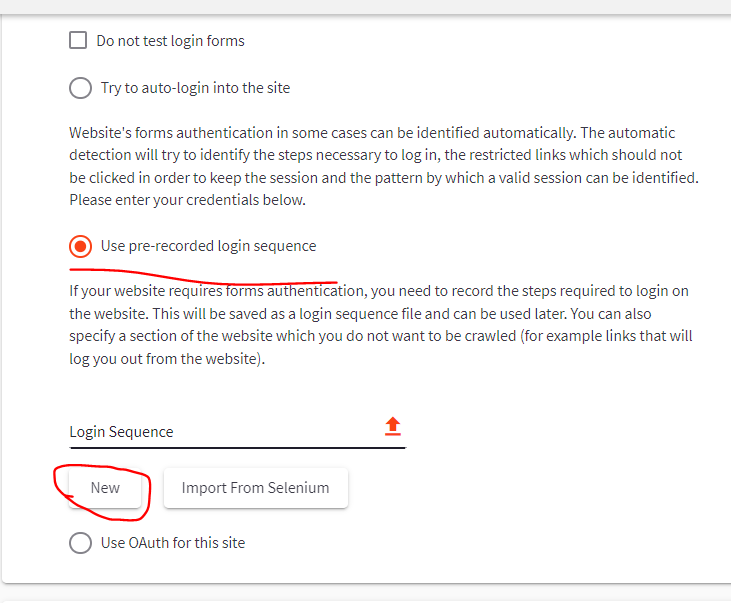

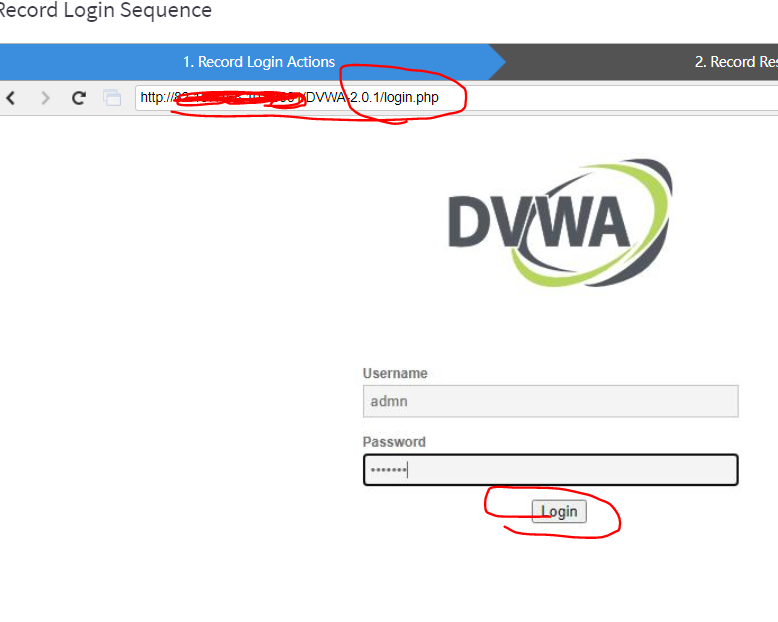

- AWVS新增目标,注意不填入login

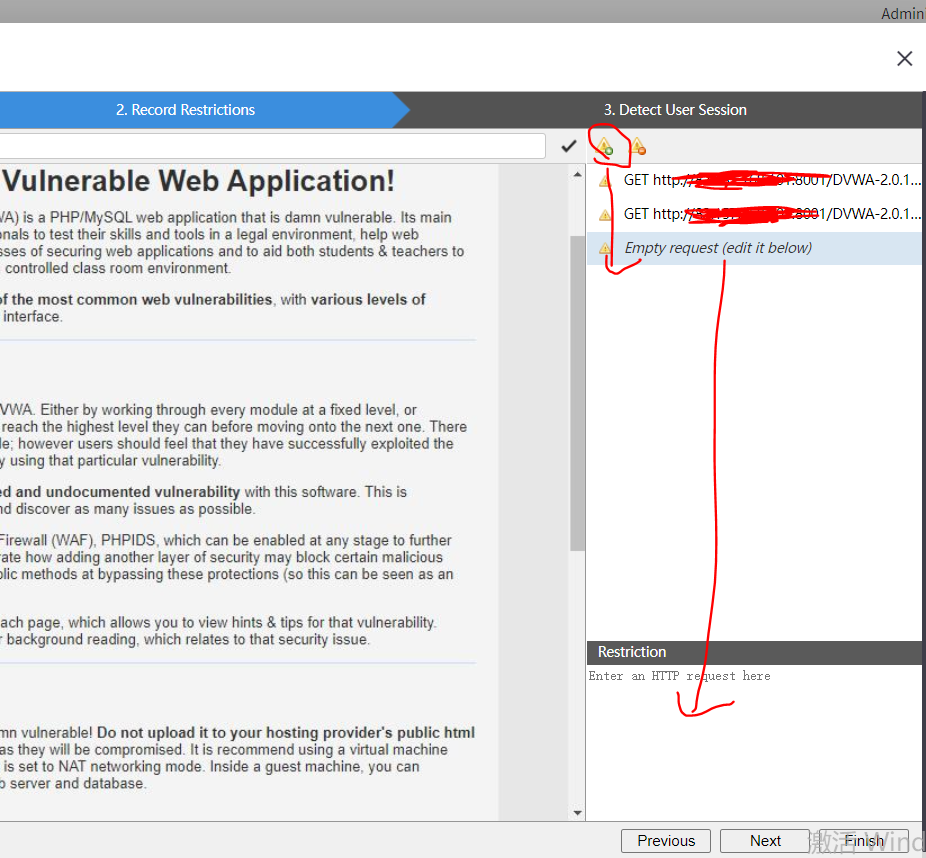

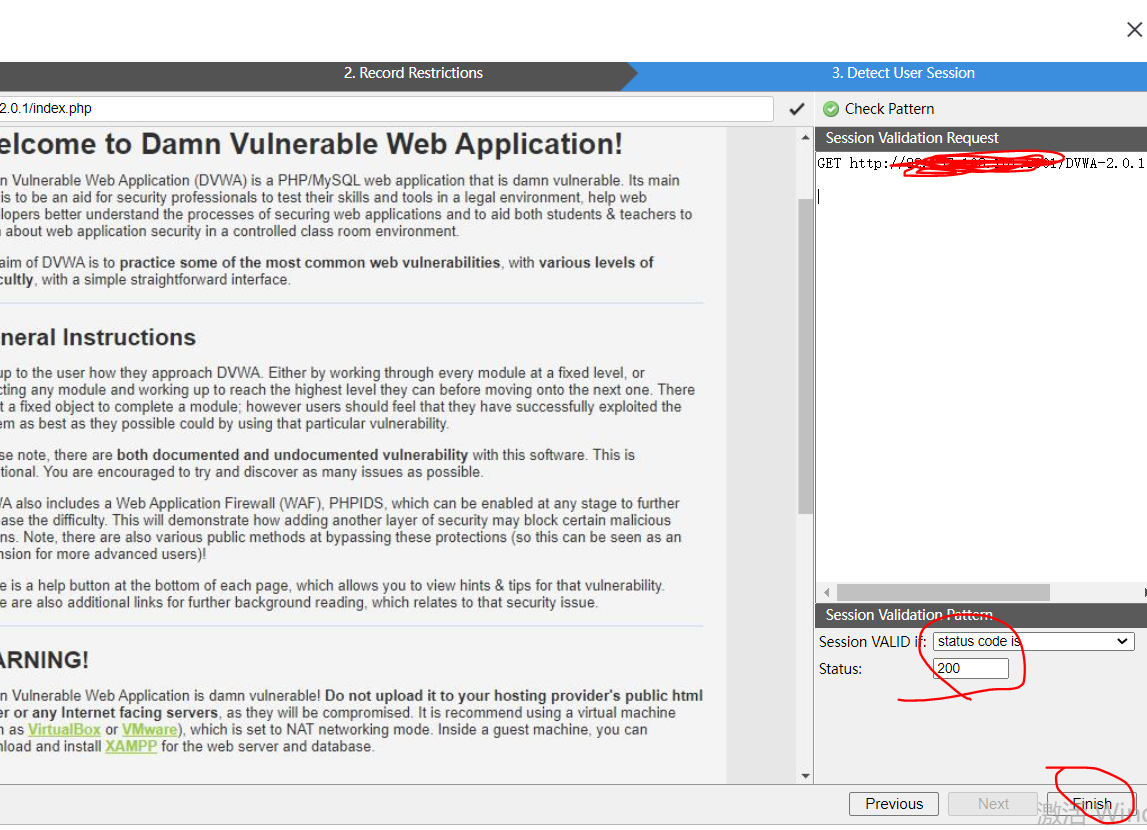

- 点击下一步,右侧输入被排除的url,这些url都有一些敏感信息,需求提前屏蔽掉

- 具体排除的url如下

1 | GET http://ip:8001/DVWA-2.0.1/login.php HTTP/1.1 |

点击下一步,点击完成

- 点击扫描

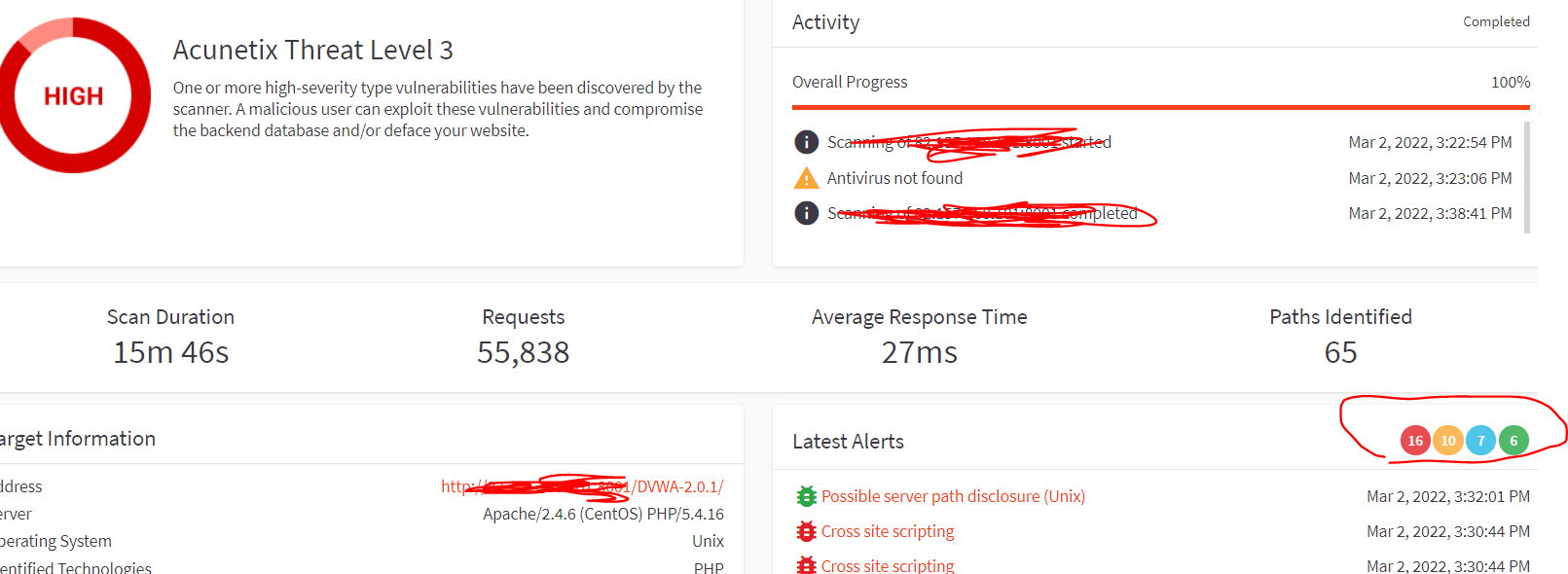

- 15分钟左右扫描完毕,高危漏洞有16个

分析测试报告

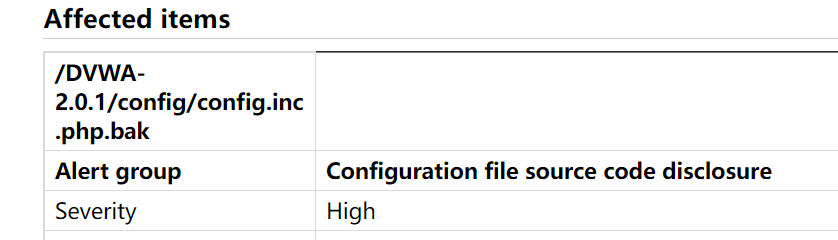

生成下载测试报告后,手动验证下,扫描发现这个bak文件,的确全都是一些敏感信息

- 这个是跨站攻击,手动验证下发现这个也是误报的

结论

AWVS操作简单,对各种web漏洞进行检测非常强大

虽然有很多是误报的,不过误报总比漏报好